セキュリティが強化された Windows ファイアウォール ね。

@ から書かれてもわからないのだよ。

上段=Windows 2008 Windows 10などクライアント側での表示

下段=Windows 7、Windows Server 2012 R2 での表示

※新しい規則を作成しました

**************************************************

【受信の規則】

**************************************************

@C:\Windows\Microsoft.NET\Framework\v4.0.30319\\ServiceModelEvents.dll,-2000

Windows Communication Foundation Net.TCP リスナー アダプター (TCP 受信)

@RdpGroupPolicyExtension.dll,-101

リモート デスクトップ - RemoteFX (TCP 受信)

@FirewallAPI.dll,-25009

コア ネットワーク - ルーター要請 (ICMPv6-受信)

@FirewallAPI.dll,-25304

コア ネットワーク - IPv6 用動的ホスト構成プロトコル (DHCPV6-受信)

@FirewallAPI.dll,-25426

コア ネットワーク - IPHTTPS (TCP-受信)

@FirewallAPI.dll,-33039

リモート アシスタンス (PNRP-受信)

@FirewallAPI.dll,-28548

ファイルとプリンターの共有 (LLMNR UDP 受信)

@C:\Windows\Microsoft.NET\Framework\v4.0.30319\\ServiceModelEvents.dll,-2000

Windows Communication Foundation Net.TCP リスナー アダプター (TCP 受信)

@%systemroot%\system32\provsvc.dll,-200

ホームグループ受信

@%systemroot%\system32\provsvc.dll,-205

ホームグループ受信 (PNRP)

------------------------------------------

グループ:@ntfrsres.dll,-525

ファイル レプリケーション

------------------------------------------

@ntfrsres.dll,-530

ファイル レプリケーション (RPC-EPMAP)

@ntfrsres.dll,-526

ファイル レプリケーション (RPC)

------------------------------------------

グループ:@wdssrv.dll,-1001

Windows 展開サービス

------------------------------------------

@wdssrv.dll,-1003

Windows 展開サービス (RPC-EPMAP)

@wdssrv.dll,-1005

Windows 展開サービス (RPC 受信)

@wdssrv.dll,-1007

Windows 展開サービス (UDP 受信)

@wdssrv.dll,-1009

Windows 展開サービス (NP 受信)

------------------------------------------

グループ:@ntdsmsg.dll,-1026

Windows セキュリティの構成ウィザード

------------------------------------------

@scwcmd.exe,-8001

SCW リモート アクセス ファイアウォール規則 - Scshost - 動的 RPC

@scwcmd.exe,-8003

SCW リモート アクセス ファイアウォール規則 - Scshost - エンドポイント RPC マッパ

@scwcmd.exe,-8005

SCW リモート アクセス ファイアウォール規則 - Svchost - TCP

@scwcmd.exe,-8007

SCW リモート アクセス ファイアウォール規則 - System - TCP

@scwcmd.exe,-8009

SCW リモート アクセス ファイアウォール規則 - System - UDP

------------------------------------------

グループ:@ntdsmsg.dll,-1026

DHCP サーバー

------------------------------------------

@%systemroot%\system32\dhcpssvc.dll,-102

DHCP サーバー v4 (UDP 受信)

@%systemroot%\system32\dhcpssvc.dll,-104

DHCP サーバー v6 (UDP 受信)

------------------------------------------

グループ@kdcsvc.dll,-1008

Kerberos キー配布センター

------------------------------------------

@kdcsvc.dll,-1002

Kerberos キー配布センター - PCR (TCP 受信)

@kdcsvc.dll,-1003

Kerberos キー配布センター - PCR (UDP 受信)

@kdcsvc.dll,-1000

Kerberos キー配布センター (TCP 受信)

@kdcsvc.dll,-1001

Kerberos キー配布センター (UDP 受信)

------------------------------------------

グループ:@ntdsmsg.dll,-1026

Active Directory ドメイン サービス

------------------------------------------

@ntdsmsg.dll,-1000

Active Directory ドメイン コントローラ (RPC)

@ntdsmsg.dll,-1001

Active Directory ドメイン コントローラ (RPC-EPMAP)

@ntdsmsg.dll,-1002

Active Directory ドメイン コントローラ - LDAP (TCP 受信)

@ntdsmsg.dll,-1003

Active Directory ドメイン コントローラ - LDAP (UDP 受信)

@ntdsmsg.dll,-1004

Active Directory ドメイン コントローラ - セキュリティで保護された LDAP (TCP 受信)

@ntdsmsg.dll,-1005

Active Directory ドメイン コントローラ - グローバル カタログ用 LDAP (TCP 受信)

@ntdsmsg.dll,-1006

Active Directory ドメイン コントローラ - グローバル カタログ用のセキュリティで保護された LDAP (TCP 受信)

@ntdsmsg.dll,-1009

Active Directory ドメイン コントローラ - SAM/LSA (NP-UDP 受信)

@ntdsmsg.dll,-1010

Active Directory ドメイン コントローラ - SAM/LSA (NP-TCP 受信)

@ntdsmsg.dll,-1011

Active Directory ドメイン コントローラ - NetBIOS 名前解決 (UDP 受信)

@ntdsmsg.dll,-1012

Active Directory ドメイン コントローラ - W32Time (NTP-UDP 受信)

@ntdsmsg.dll,-1027

Active Directory ドメイン コントローラ - エコー要求 (ICMPv4 受信)

説明 @ntdsmsg.dll,-1028

エコー要求 (ping) を許可するための Active Directory ドメイン コントローラー サービスの受信規則です。

@ntdsmsg.dll,-1031

Active Directory ドメイン コントローラ - エコー要求 (ICMPv6 受信)

-----------------------------------------

グループ:@%systemroot%\ADWS\adwsres.dll,-4

Active Directory Web Services

-----------------------------------------

@%systemroot%\ADWS\adwsres.dll,-5

Active Directory Web サービス (TCP-受信)

-----------------------------------------

グループ:@dfsrress.dll,-525

DFS レプリケーション

-----------------------------------------

@dfsrress.dll,-526

DFS レプリケーション (RPC 受信)

@dfsrress.dll,-530

DFS レプリケーション (RPC-EPMAP)

-----------------------------------------

グループ:@dns.exe,-1012

DNS サービス

-----------------------------------------

@dns.exe,-1000

DNS (TCP、RPC エンドポイントマッパー)

@dns.exe,-1001

DNS (TCP、受信)

@dns.exe,-1002

DNS (UDP、受信)

@dns.exe,-1003

DNS (TCP、RPC 動的ポート)

**************************************************

【送信の規則】

**************************************************

@FirewallAPI.dll,-25427

コア ネットワーク - IPHTTPS (TCP-送信)

@FirewallAPI.dll,-25305

コア ネットワーク - IPv6 用動的ホスト構成プロトコル (DHCPV6-送信)

@FirewallAPI.dll,-28550

ファイルとプリンターの共有 (LLMNR UDP 送信)

@peerdistsh.dll,-10001

BranchCache コンテンツ取得 (HTTP-送信)

@peerdistsh.dll,-10003

BranchCache ピア検出 (WSD-送信)

@peerdistsh.dll,-10006

BranchCache ホスト型キャッシュ クライアント (HTTP-送信)

@%systemroot%\system32\provsvc.dll,-200

ホームグループ送信

@%systemroot%\system32\provsvc.dll,-205

ホームグループ送信 (PNRP)

@ntdsmsg.dll,-1029

Active Directory ドメイン コントローラ - エコー要求 (ICMPv4 送信)

@ntdsmsg.dll,-1033

Active Directory ドメイン コントローラ - エコー要求 (ICMPv6 送信)

@ntdsmsg.dll,-1007

Active Directory ドメイン コントローラ (TCP 送信)

@ntdsmsg.dll,-1008

Active Directory ドメイン コントローラ (UDP 送信)

@dns.exe,-1004

すべての送信 (TCP)

@dns.exe,-1005

すべての送信 (UDP)

他にもまだあるけど、使わないからムシ('-')

ここにある程度あるかな。

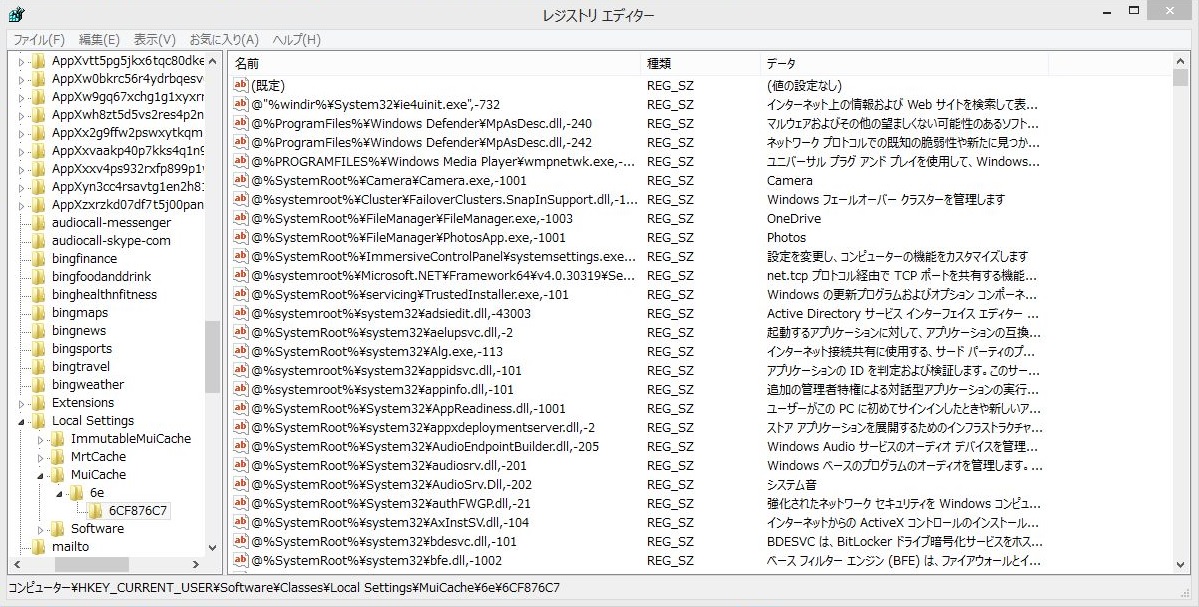

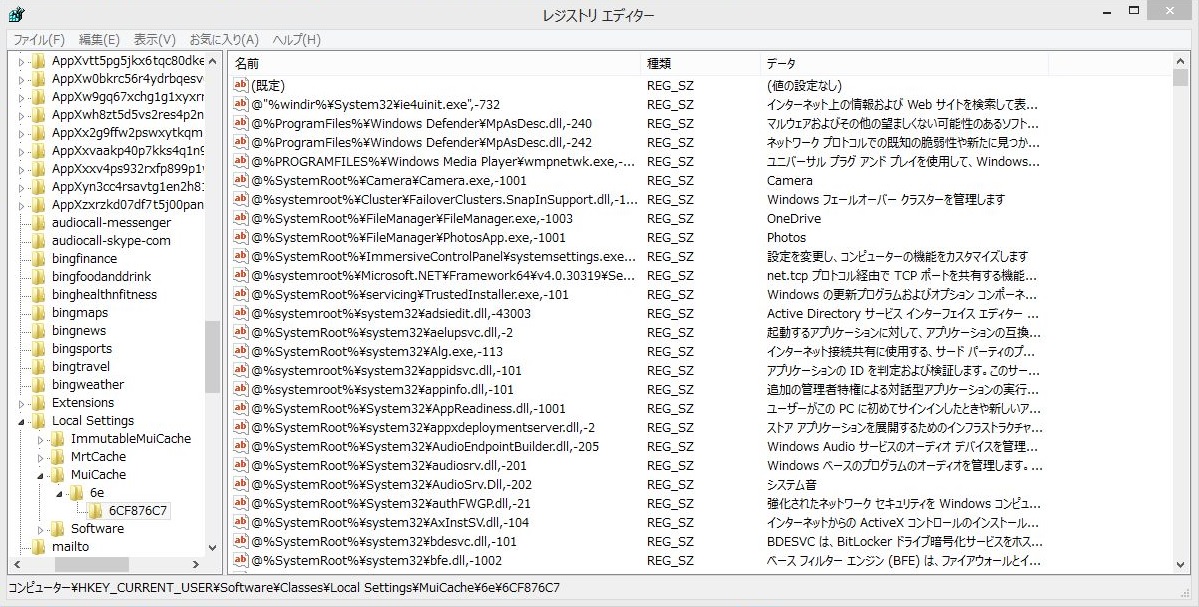

Windows 2008 から見たところ

HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache

Windows 2012 R2 から見たところ

・ドメイン コントローラーで見た場合:

HKEY_CURRENT_USER\Software\Classes\Local Settings\MuiCache\a\6CF876C7

・ローカル環境で見た場合:

HKEY_CURRENT_USER\Software\Classes\Local Settings\MuiCache\1\6CF876C7

Windows 7 から見たところ

HKEY_CURRENT_USER\Software\Classes\Local Settings\MuiCache\128\826182D0

Windows 8.1 から見たところ

HKEY_CURRENT_USER\Software\Classes\Local Settings\MuiCache\6e\6CF876C7

Windows 10 から見たところ

HKEY_CURRENT_USER\Software\Classes\Local Settings\MuiCache\2\6CF876C7

※画像は Windows 8.1 のもの