追加。

いろんな人からご質問があったので、最後のところに まとめ を書いておきました。

どんどん書いている内容が多くなっていく気がするが…

いずれの問題もコレで解決できたし、逆手順で問題の再現も出来たし。

まあどれもこれも自分用のメモだしな。

基本的にはすべて下の2項目を行うようにすると問題は出ない。

・接続先のPCへは、接続先のローカル アカウントを使用してログオンしてみる。

・エラーの出ているPCからドメイン コントローラに正しくアクセスできるようにする。

Windows VISTA HOME BASIC /HOME PREMIUM /XP HOMEの場合の

解決方法は以下。内容はほぼ同じ。

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/121.html

★まずユーザーがパスワードAからパスワードBへと変更した場合は、

どうやって変更したか。

・[Active Directory ユーザーとコンピュータ] から?

・[パスワードのポリシー] グループ ポリシー設定から?

・[ctrl]+[alt]+[del] から?…←コレが一番怪しい。

3つめの手順で行った場合は、まずは [ctrl]+[alt]+[del]を押す。

同じ方法でいったん他の任意のパスワードに変更する。

変更したパスワードでそのままいったんログオンする。

次にまたまた同じ方法で今度はこの警告イベントが出始める前まで

使用していたパスワードへと変更をする。

PCへ変更を戻したパスワードでログオンする。

※ここから先はドメインコントローラーで操作する。

[Active Directory ユーザーとコンピュータ]-対象のユーザーを展開する。

ユーザーのプロパティが開くので [アカウント] タブへ移動する。

"アカウント オプション"で以下項目にチェックを入れ、OKをクリック。

[ユーザーは次回ログオン時にパスワード変更が必要]

※ここからは先ほどのコンピュータ側で操作する。

PCを再起動する。

ログオン時には変更を戻したパスワードで入力しログオン。

その際、新パスワードへの変更を促されるので変更し、ログオンする。

この時点ではまだイベントログが出ると思うが、

ここでまた再起動してみれば出ないはずだが。

=================================================================

ネットワーク診断:

グループ ポリシーの適用が可能かどうか確認。(ドメイン)

=================================================================

コマンド プロンプトで以下を入力・実行する

[Windows XP以降]

gpupdate /force

[Windows 2000pro/server]

secedit /refreshpolicy machine_policy /enforce

適用できたかどうかをイベントログなどで確認する。

パスワード関連でダメなら、ポリシーの適用が出来ないようだ。

もしパスワードなら一番上で書いた対策をする。

パスワードではないようなら、ポートとか他の場所の問題かもしれないので、

先に下の手順で書いた対策をしたほうが解決できるかな。

=================================================================

ネットワーク診断:

SYSVOL共有にアクセスできるかをコマンド操作で確認。(ドメイン)

=================================================================

コマンド プロンプトで以下を入力・実行する

Windows 2000, Windows XP, Windows 2003, Windows VISTA,

Windows 2008, Windows 7, Windows 2012, Windows 8共通

\\nekoprint.mobi\SYSVOL

上記2つのネットワーク診断がパスしない、アクセスできない場合は

DNSに問題があるだろう。

またはDHCPから正しくアドレス取得できていないかも。

まずはその辺から解決すること。

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/24.html

また、SYSVOL共有がない場合には、以下のリンクへ。

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/10.html

あとはアカウント ロックアウトの確認とか…

=================================================================

信頼関係に失敗した場合も下記警告イベントが出る。

LSASRV SPNEGO (Negotiator) イベント ID:40961

=================================================================

こんなのがある場合は他のエラーもセットになっていることが多いので、そちらも確認する。

そんなときは一度信頼関係をリセットして、再度信頼関係を結ぶ。

またはKerbtray ツールを使って、Kerberos チケットを削除する。

その場合は、ドメインコントローラーを再起動する。

イベントの種類:警告

イベント ソース:LSASRV

イベント カテゴリ:SPNEGO (Negotiator)

イベント ID:40961

日付:0000/00/00

時刻:00:00:00

ユーザー:N/A

コンピュータ:xxx

説明:

サーバー ldap/サーバー名/ドメイン名@ドメイン名 とのセキュリティで保護された接続を確立できませんでした。利用できる認証プロトコルはありませんでした。

VISTA Ultimate で出た警告イベントの場合は以下。

この場合、サーバー側に問題がある場合が多い。

(またはパスワードなら上記の方法など。)

特に現在運用の2000serverとか、アップグレードしたserver2003で

フォレストの機能レベルを上げていないとか…

ただしコレはドメイン内のドメインコントローラに2000がある場合だと

フォレストの機能レベルは上げないようする。(基本ですが)

直接関係ないかもしれないがすべてのDCを2003以降にすることで

LDAPトラフィック署名のの暗号化は出来るようになる。

まあ、ホントに必要ならサーバー側でDirectory Serviceイベントログで

警告イベント ソース NTDS Replication 1083

情報イベント ソース NTDS Replication 1955

を確認できるはずであるが。

…なんていう、机上の空論ではあるが。

ログの名前: System

ソース: LsaSrv

日付: 0000/00/00 00:00:00

イベント ID: 40961

タスクのカテゴリ: (3)

レベル: 警告

キーワード: クラシック

ユーザー: N/A

コンピュータ: [user_name].[domain]

説明:

サーバー ldap/サーバー名/ドメイン名@ドメイン名 とのセキュリティで保護された接続を確立できませんでした。利用できる認証プロトコルはありませんでした。

★このエラーは、ようするに [ディレクトリ データベース] に接続できない、と言っている。

対策方法

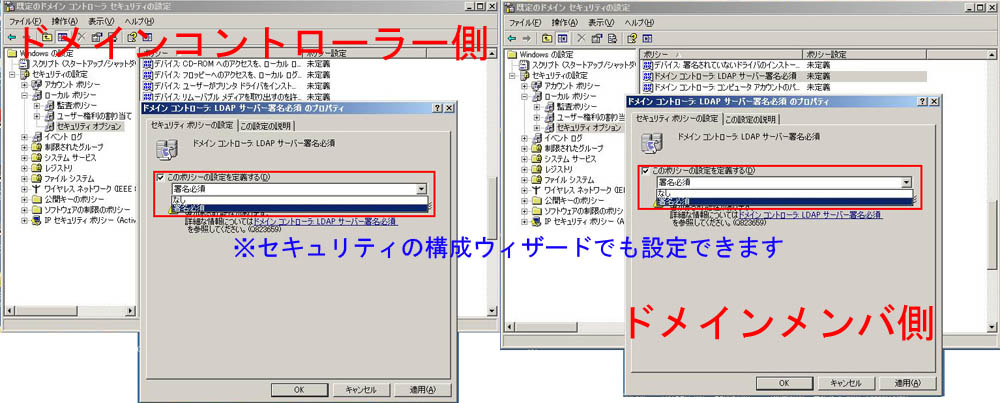

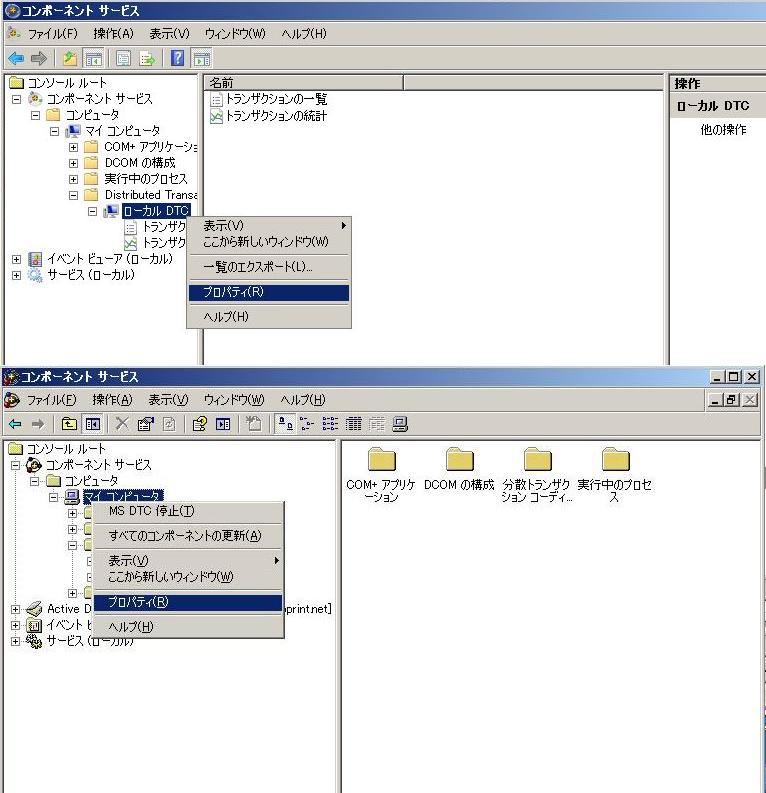

・ドメインのポリシー[例:default domain polisy] を展開

コンピュータの構成

Windows の設定

セキュリティの設定

ローカル ポリシー

セキュリティ オプション内の以下を選択

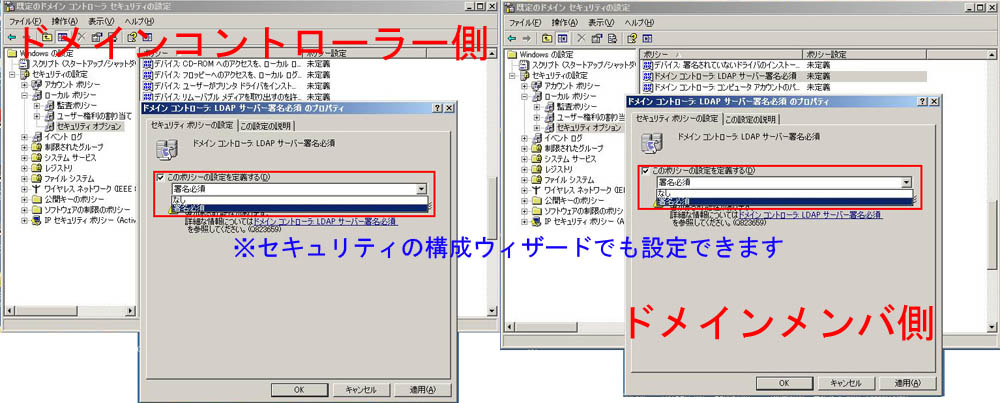

[ ドメイン コントローラ: LDAP サーバー署名必須 ]

" このポリシーの設定を定義する "にチェック入れる

" 署名必須 " を選択し、OKをクリックして終了する。

たぶん環境にもよるが自分の管理しているところのサーバーでは

これでエラーはなくなった。

ドメインコントローラ との認証方法を考えると妥当かな?と。

本来は、なしだと思うのだが…

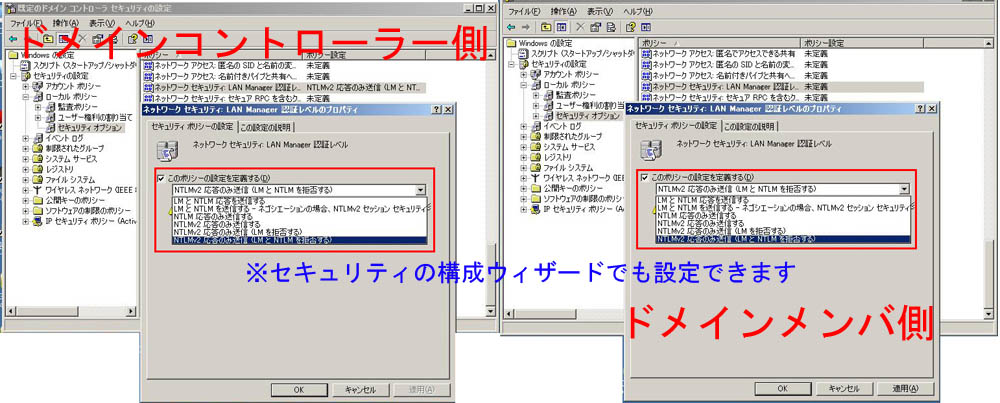

あとは、以下の項目がサーバーとクライアントで一致しているのか?など。

デフォルトは

サーバー" LM と NTLM 応答を送信する "

クライアント" 未定義 "

こいつらを同じ設定に変更してみる。

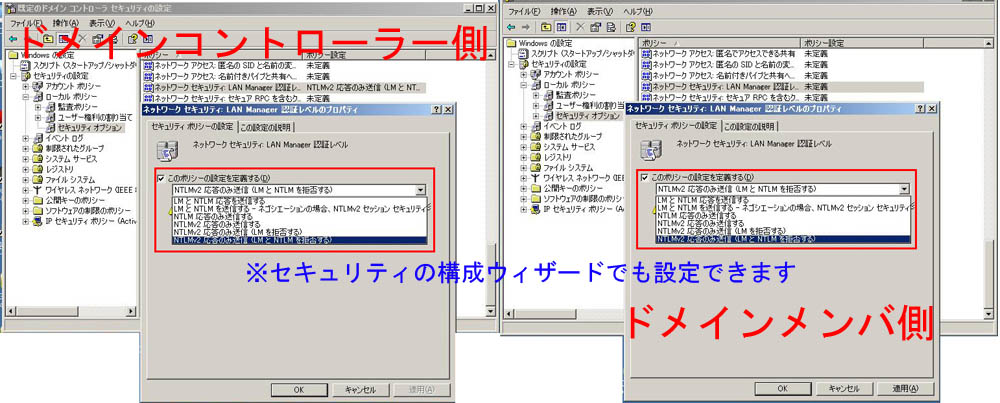

・ドメインのポリシー[例:default domain polisy] を展開

コンピュータの構成

Windows の設定

セキュリティの設定

ローカル ポリシー

セキュリティ オプション

ネットワークセキュリティ: LAN Manager 認証レベル

・ドメイン コントローラ ポリシー[例:default domain contoroller polisy] を展開

コンピュータの構成

Windows の設定

セキュリティの設定

ローカル ポリシー

セキュリティ オプション

ネットワークセキュリティ: LAN Manager 認証レベル

ここで行うことはサーバー・クライアントとがそれぞれのOSの種類によって認証方法を変更しなければいけない。

コレを行うことにより、

" サーバー cifs/サーバー名/ドメイン名@ドメイン名 に対するダウングレード アタックの試みを検出しました。~ "

(注意: cifs と ~ の部分は他にもいろいろあるので該当する警告に当てはめて考えてみる。TCP139,TCP445関係あり。)

っていうエラーも直せる。ただし、ちゃんとサーバーが動いているという前提で考える。

=================================================================

cifs 関連の警告表示の対策

=================================================================

cifs 関連エラーについては、たとえば以下のようなものがある。

イベントの種類:警告

イベント ソース:LSASRV

イベント カテゴリ:SPNEGO (Negotiator)

イベント ID:40960

日付:0000/00/00

時刻:00:00:00

ユーザー:N/A

コンピュータ:PC名

説明:

サーバー cifs/PC名.domain名 に対するダウングレード アタックの試みを 検出しました。認証プロトコル Kerberos からのエラー コードは "ユーザー アカウントは、要求元ワークステーションからのログオンには使用できないように制限されています。

(0xc0000070)" でした。

"現在、ログオン要求を処理できるログオン サーバーはありません。(0xc000005e) "でした。

イベントの種類:警告

イベント ソース:LSASRV

イベント カテゴリ:SPNEGO (Negotiator)

イベント ID:40961

日付:0000/00/00

時刻:00:00:00

ユーザー:N/A

コンピュータ:xxx

説明:

サーバー cifs/yyy.ドメイン名 とのセキュリティで保護された接続を確立できませんでした。利用できる認証プロトコルはありませんでした。

これらに関してはファイル共有サービスに関してのエラーで、

yyy.ドメイン名 の共有フォルダをネットワークドライブとして

割り当ててていることが主な原因で、

こいつを切断すれば問題は発生しない。再起動してみればわかる。

そしてその後、再びそのネットワークドライブを割り当ててみて再起動し、

システム イベント ログを確認すればログが出るかどうかで判断ができる。

コレを発生させないようにするにはネットワークドライブの

割り当てをするとき、

ユーザー名とパスワードを正しく指定して、記憶するにチェックをして完了させる。

その後再起動し、イベントログを確認する。

※以下も参照してみる。

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/172.html

もしこれで警告がなくなったら、原因はそのイベントログの出た時間に

間違ったアカウント(ローカルPC的には)で共有フォルダにアクセス

していたことになる。

だから正しくネゴシエート認証しなかったということになる。

本来は必要な領域のみでOKなはずだが。

または以下のリンクで①~⑤の対策をやってみるといいかも

しれない。(XPの場合)

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/29.html

それか共有フォルダのあるログオン先のPC(例:server1)において、

共有される側PC(server1)のユーザー(例:admin1)はログオン先がすべてのPCなのか、

自分のPC(server1)のみに設定されているか、など。

コレを確認するには以下の設定を確認してみる。

[active directoryユーザーとコンピュータ]-[対象のユーザーアカウントのプロパティ]-[アカウント]タブ-[ログオン先]のログオン先PCを確認する。

また似たような警告で、管理者によりユーザーがログオン先PCを決められている場合や、

アカウントログオンの時間制限のポリシーを設定されている場合なども LSASRV 40960/40961 警告エラーが出る。

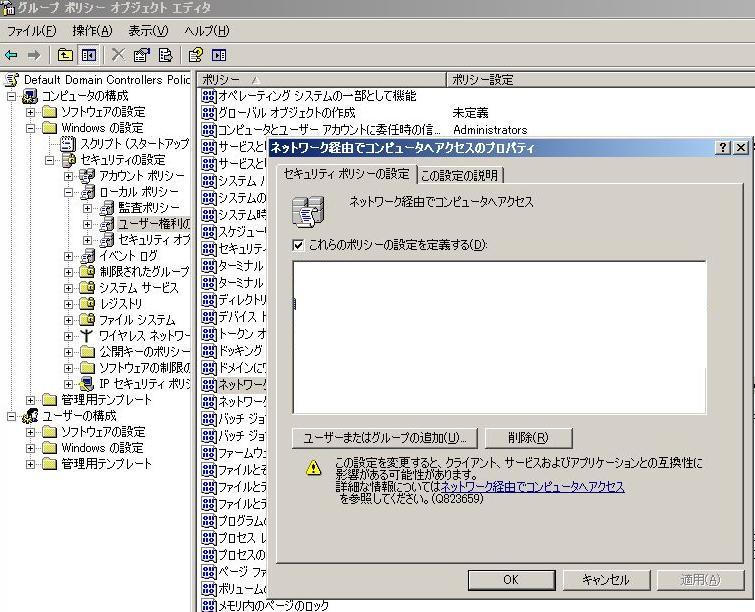

また、もしこれでもダメな場合は以下の項目内に定義されているものがあるかどうか。

クライアントの場合は未定義で必要ないのだが…

もし、[service] [administrators] があれば削除して未定義にしてみる。

・ドメインのポリシー[例:default domain polisy] を展開

コンピュータの構成

Windows の設定

セキュリティの設定

ローカル ポリシー

ユーザー権利の割り当て

認証後にクライアントを偽装

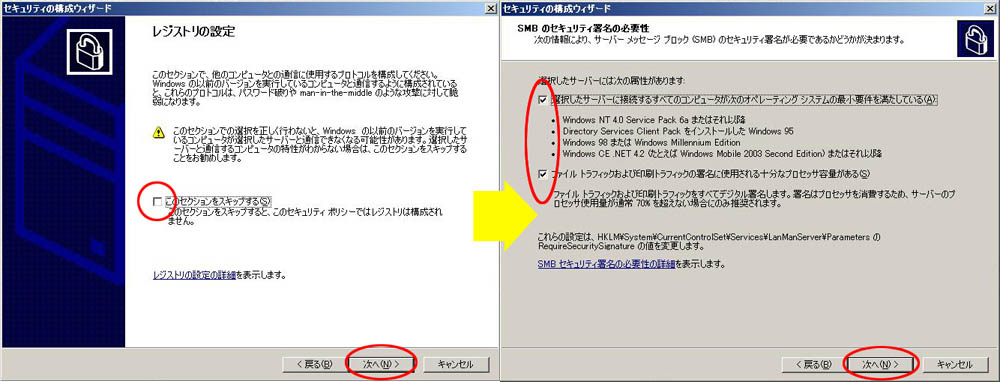

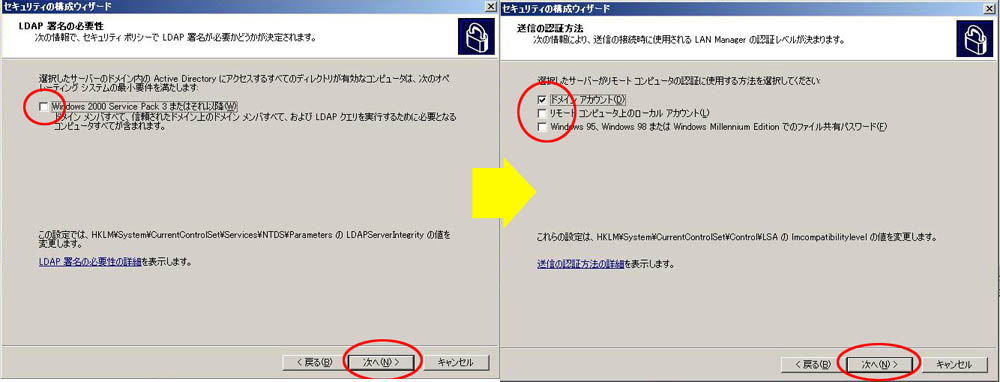

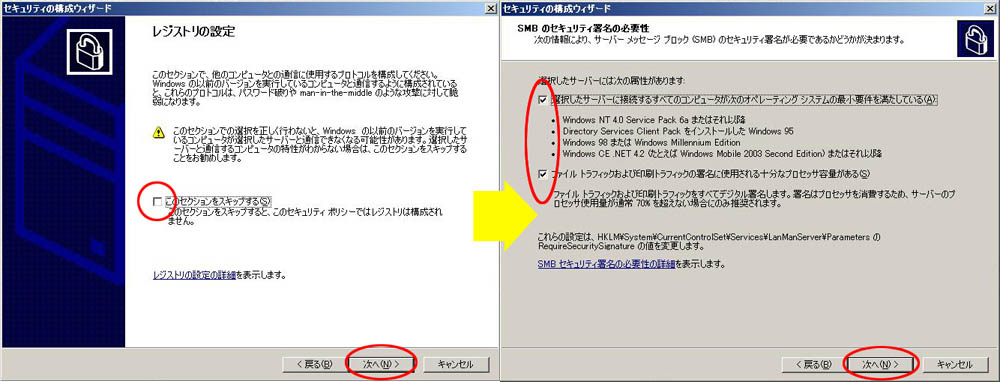

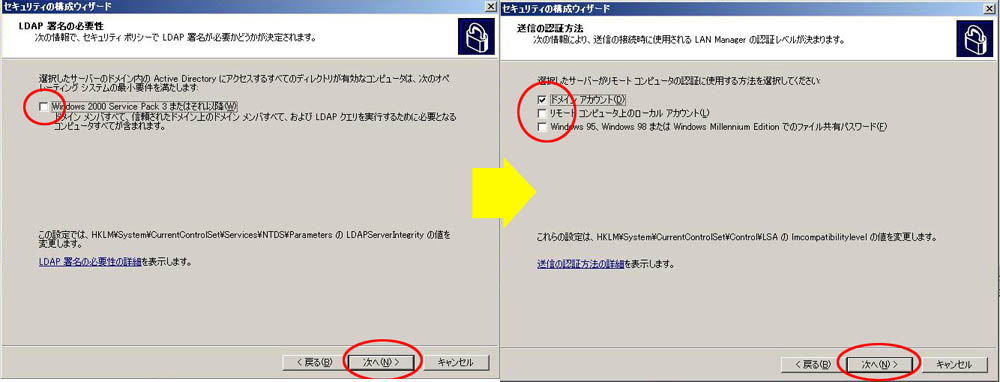

また、server 2003 環境だとセキュリティの構成ウィザードを実行してレジストリの設定項目を見直してみる。(※クライアントPCにも同様の設定が必要)

・[ LDAP 署名の必要性 ] "ldapserverintegrity"の値を設定する

場所:HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters

・[ SMB のセキュリティ署名の必要性 ] "requiresecuritysignature"の値を設定する

場所:HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters

・[ 送信の認証方法 ] "lmcompatibilitylevel"の値を設定する

場所:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

・[ 受信の認証方法 ] "lmcompatibilitylevel"-"nolmhash"の値を設定する

場所:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

・[ ドメイン アカウントを使用する送信の認証 ] "lmcompatibilitylevel"の値を設定する

場所:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

ここまででサーバー・クライアントとの認証方法などが一元管理できる。この画像はあくまでも一例ですが、環境によっていろいろ組み合わせがあるのでそれぞれに応じて変更してみてください。

※2000 server の場合は以下の項目を見直す。レジストリの場所は同じ。セキュリティの構成ウィザードがないのが残念。

コンピュータの構成

Windows の設定

セキュリティの設定

ローカル ポリシー

セキュリティ オプション

ネットワークセキュリティ

[ LDAP 署名 ]

★DCポリシー -> ドメインコントローラー:LDAPサーバー署名必須

「署名を必要とする」追加

★Default Domain Policy

-> ネットワークセキュリティ:必須の署名をしているLDAPクライアント

「署名を必要とする」追加

[ SMB 署名 ]

[ LAN Manager 認証レベル ]

[ ドメイン アカウントによる送信の認証方法 ]

などが設定できる。これによってサーバーとクライアントの認証方法を統一させる…とかがある。

あと考えられるのはDHCPサーバが動いているか?など。DHCP/BINLサービスが

クライアントへのサービスを開始しているかどうか。

また、ちゃんとポートスキャンツールや

"netstat -ano" ※2003以降の場合。 2000には "-o"オプションはない。

"netstat -p TCP"

"netstat -p UDP"

などでポートが開いているかどうかを確認する。

TCP/UDP 53 DNS

TCP/UDP 88 Kerberosチケット交付サービス(TGS)

TCP/UDP 123 タイムサービス

TCP 135 RPCエンドポイントマッパー/DCOM

TCP/UDP 137 NetBIOSネームサービス

UDP 138 NetBIOSデータグラムサービス

TCP 139 NetBIOSセッションサービス

TCP/UDP 389 LDAP/LDAP探索

TCP 445 SMB

TCP 464 W2K のパスワード変更するときにだけ開くポート

TCP 3268 グローバルカタログLDAP

など。環境により一部ポートをあえてセキュリティのために137.138.139.445.464など閉じている場合もあるが。

確認すべきは、"ローカルエリア接続"のプロパティで

[NetBIOS over TCP/IP] の設定状態が有効であるかどうかを見るなど。

無効だと137,138,139ポートは使っていない。

しかもファイル共有サービスは無効にされるのでエラーが出る。

セキュリティ上の面から行くと最低限のポートだけ開ければよいが、

エラーの出ているPCをファイルサーバーとして使っているのなら

上記のポートは閉じるべきではない。

上記のポートを閉じても問題ないのは完全に制御できないネットワークに配置されているサーバー(例えばWEBサーバーなど)くらいかな。

これらを正しく設定しても出る場合はもう一度ログを確認する。

それらが24時間通して出ているのか、

あるいはある一定の時間だけ出てその他は出ていないのかを調べる。

だいたい1~2時間の間隔で出ることが多いが24時間通して出ているなら

DNS,DHCP関係が正しく構成できていない場合や、その他の何かあることが多いが、

例えば夜中だけが出ているのなら時間制限がある環境などが多い。

そんな場合は一度コマンドプロンプトにて ipconfig/all で確認してみる。

そしてちゃんと正しく設定されているのかを見るのもひとつの手だ。

意外とそこんとこの確認を忘れがち。

ちなみにこちらで行っている管理対象の企業では22~9時まではログオン時間制限をしているので

一番上に書いた イベントID:40961は出てますし、以下のエラーも出るようになる。

イベントの種類:エラー

イベント ソース:Userenv

イベント カテゴリ:なし

イベント ID:1053

日付:0000/00/00

時刻:00:00:00

ユーザー:NT AUTHORITY\SYSTEM

コンピュータ:computer_name

説明:

ユーザーまたはコンピュータ名を判断できません。(内部エラーが発生しました。 ) グループ ポリシーの処理は中止されました。

イベントの種類:警告

イベント ソース:LSASRV

イベント カテゴリ:SPNEGO (Negotiator)

イベント ID:40960

日付:0000/00/00

時刻:00:00:00

ユーザー:N/A

コンピュータ:computer_name

説明:

サーバー cifs/DC_name.domain に対するダウングレード アタックの試みを 検出しました。認証プロトコル Kerberos からのエラー コードは "ユーザー アカウントでログオン時間が制限されているため、現在はログオンできません。

(0xc000006f)" でした。

イベントの種類:警告

イベント ソース:LSASRV

イベント カテゴリ:SPNEGO (Negotiator)

イベント ID:40960

日付:0000/00/00

時刻:00:00:00

ユーザー:N/A

コンピュータ:computer_name

説明:

サーバー LDAP/DC_name.domain に対するダウングレード アタックの試みを 検出しました。認証プロトコル Kerberos からのエラー コードは "ユーザー アカウントでログオン時間が制限されているため、現在はログオンできません。

(0xc000006f)" でした。

LDAPサーバーについてのエラーは以下も参照

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/110.html

ここで重要なのは、エラーコードを把握することだ。

これがエラー表示をなくす鍵になる。

これはドメイン環境によってそれぞれ異なるので、あくまでも一例だ。

つまり、エラーや警告のSYSTEMイベントログに

[Kerberos] [LsaSrv] [Netlogon] [KDC] が出ていれば

それは "Kerberos認証" の問題の可能性があるということを念頭に考える。

☆ サーバー/クライアントの構成や状態を確認する。

"Dcdiag.exe"を使ってドメインコントローラでの認証サービスを

サポートするサービスの状態を確認する。

コマンドプロンプトで以下のように入力・実行する

dcdiag /v

Netdiag、Dcdiag ツールについては以下のリンクも参考に。

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/131.html

☆ "nslookup" "Portquery"Portqry などを使って

名前解決/ポートブロック問題を確認・解決してみる。

☆ "Kerbtray.exe"を使いサーバーにサービスチケットの存在を確認する。

なければ今度は "TGT" があるかどうかを確認する。

普通はあるんだけど、ないときは関連イベントログ確認する。

またはプログラムを起動すると出てくる、

タスクバーにある緑色のアイコンを右クリックして

"Purge Tickets" をクリックしてPCを再起動するとか。

そうすればチケット再取得してくれるし。

☆ Kerberos関連のイベントを表示させるようにする。

① レジストリ エディタを起動する。

② 以下の場所まで移動する。

HKEY_LOCAL_MACHINE\

SYSTEM\

CurrentControlSet\

Control\

Lsa\

Kerberos\

Parameters

③ 新規でDWORDを作成する。

名前:LogLevel

値のデータ:1

④ レジストリエディタを終了する。

※2000のみ再起動が必要。

また、イベントログがたくさん増えるので

要らなくなったらこのキーを削除しておくこと。

イベントの種類:エラー

イベント ソース:Kerberos

イベント カテゴリ:なし

イベント ID:3

日付:0000/00/00

時刻:00:00:00

ユーザー:N/A

コンピュータ:DC1

説明:

次のログオン セッションで Kerberos エラー メッセージが受信されました:

ログオン セッション

クライアント タイム:

サーバー タイム: 6:7:28.0000 2/25/2009 Z

エラー コード: 0xd KDC_ERR_BADOPTION

拡張エラー: 0xc00000bb KLIN(0)

クライアント領域:

クライアント名:

サーバー領域: NEKOPRINT.MOBI

サーバー名: host/dc1.nekoprint.mobi

ターゲット名: host/dc1.nekoprint.mobi@NEKOPRINT.MOBI

エラー テキスト:

ファイル: 9

行: ae0

エラー データはレコード データの中にあります。

データ:

0000: 03a11530 a2030102 bb0c040e 00c00000

0010: 03000000 000000

データ:

0000: 30 15 a1 03 02 01 03 a2 0.!....¢

0008: 0e 04 0c bb 00 00 c0 00 ...≫..A.

0010: 00 00 00 03 00 00 00 .......

これは"DC1" というPC名のドメインコントローラーでのログを表示

このレジストリを設定したら15分おきにイベントが表示されるときは

Kerberos認証が正しくない…っていうか時間同期のほうか?

まあでもたぶん違うだろうな。そんなもんで解決したら苦労しない。

どっちかというとMSがアホなだけだろう。とりあえずこんなエラーが出ていてもlsasrvとは関係ないのかも?

☆ IIS使用 + ネットワーク負荷分散設定の見直し(使っていれば)

・nlbmgr.exeを使って設定が正しいかどうか、

・TCP/IPの設定でIPアドレスを正しく追加しているか、

・仮想IPアドレスのDNS名前解決が出来ているか、

・その設定した仮想IPアドレスで、システムのイベントログに

Kerberos認証エラーが出ていないか、など

イベントの種類:エラー

イベント ソース:Kerberos

イベント カテゴリ:なし

イベント ID:4

日付:0000/00/00

時刻:00:00:00

ユーザー:N/A

コンピュータ:server_name

説明:

kerberos クライアントはサーバー host/DC1.nekoprint.mobi から KRB_AP_ERR_MODIFIED エラーを 受信しました。使用したターゲット名は DNS/DC0.nekoprint.mobi でした。これは kerberos サービス チケットの暗号化に使用されたパスワードはターゲット サーバーにある パスワードと同じではないことを示します。通常これは、ターゲット領域 (NEKOPRINT.MOBI) および クライアント領域にある同じ名前のコンピュータアカウントが原因です。 システム管理者に問い合わせてください。

☆ Kerberos認証の時にUDPパケットが断片化されていないか確認する。

Netmon.exe や、EtheReal などのツールを使用。

またはMTUとRWINの最適値をpingなどで調べる。

☆ Nltest.exe コマンドを使ってサーバークライアント間の

セキュリティで保護されたチャネルをテストする。

・ドメイン コントローラ[DC0.nekoprint.mobi]とドメイン内にある

クライアントPC間とのセキュリティで保護されたチャネルを検証するコマンドは以下。

※ここではテストを実行するクライアントPCが [AAA]、

所属ドメイン名が [nekoprint.mobi] とした。

C:\>nltest /server:AAA /sc_query:nekoprint.mobi

Flags: 30 HAS_IP HAS_TIMESERV

Trusted DC Name \\DC0.nekoprint.mobi

Trusted DC Connection Status Status = 0 0x0 NERR_Success

The command completed successfully

この内容は以下のとおり…?

フラグ: 30 HAS_IP HAS_TIMESERV

信頼されたDC名 \\DC0.nekoprint.mobi

信頼されたDC接続状態 Status = 0 0x0 エラーなし

コマンドは正常に完了しました

■失敗例はこんな文面↓

I_NetlogonControl を実行できませんでした: Status = 1355 0x54b ERROR_NO_SUCH_DOMAIN

I_NetlogonControl failed: Status = 1355 0x54b ERROR_NO_SUCH_DOMAIN

・ドメイン コントローラ[DC0.nekoprint.mobi]がユーザー アカウント[administrator]を

認証するかどうかを判別するためのコマンドは以下。

C:\>nltest /whowill:nekoprint.mobi administrator

[13:21:55] Mail message 0 sent successfully (\MAILSLOT\NET\GETDC769)

[13:21:55] Response 0: S:DC0 D:nekoprint A:administrator (Act found)

The command completed successfully

この内容は以下のとおり…?

(\MAILSLOT\NET\GETDC769)へメールメッセージ"0" が正常に送信されました

サーバー"DC0"、ドメイン名"nekoprint"で応答、

アカウントadministratorが見つかりました。

コマンドは正常に完了しました

■ユーザー アカウント認証失敗例はこんな文面↓

Cannnot write netlogon mailslot: 53

Didn't receive a response for mail message 0 (\MAILSLOT\NET\GETDC015)

The command completed successfully

こんな感じで表示されれば問題はないだろう。

これくらいかな?考えられる原因と確認方法・対策方法は…

でも私の環境の場合は上記のエラーに関しては正常動作のことであり、

それ以外の時間は全く出ません。説明が難しいな…

あとはあるとすれば、まさかとは思うがこんな環境でのエラーじゃないだろうか…

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/172.html

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/110.html

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/99.html

=====================================================================

時刻同期:

ドメインコントローラーとクライアントとで5分以上ずれている場合の対策。

=====================================================================

・net time コマンドや、W32tm コマンドでNTPサーバーと同期させてから再起動する。

※ここではNTPサーバーは [192.168.0.1] とした。

・NTPサーバーはFSMOの役割【PDC】を持っているかどうかを確認する。

・ドメイン内クライアントPCのNTPサーバーへの時刻同期についてのコマンド操作

★Windows Server 2003/ XP/ Vista/ 2008/ 7/ 2008R2 以降のw32tm コマンドの場合

W32tm /resync /computer:192.168.0.1,0x1 /nowait

内部NTPサーバーから外部NTPサーバーへの同期については、下のコマンドで行う。

w32tm /config /syncfromflags:manual /manualpeerlist:外部NTPサーバーアドレス,0x1

変更したことを有効にするコマンド

w32tm /config /update

即同期させるときのコマンド

w32tm /resync

Windows Time サービスを停止・再起動させる。

net stop w32time & net start w32time

※IPアドレスの後ろにパラメータがあるが、意味を理解する。

0x0(または設定なし) NTPの標準時刻同期方法

0x1 Windowsでのみの一定間隔の同期方法

0x2 PDCドメインタイムサーバーと、外部タイムサーバーの両方から同期するときに使う方法

0x4 明示的に0x0を実行するとき(エラー時には有効にしてイベントビューアで確認できる)

0x8 Client/Server Modeでの同期を行うとき(エラー時には有効にしてイベントビューアで確認できる)

★Windows 2000 /XP /2003 のnet time コマンドの場合

net time /setsntp:192.168.0.1,0x1

クライアントマシンの時刻同期設定と再起動(クライアントはあまり関係ないけど…)

net time コマンドの設定の場合は以下。

net time /setsntp:DC0

net stop w32time & net start w32time

w32tm コマンドの設定の場合は以下。

W32tm /resync /computer:192.168.0.1 /nowait

w32tm /config /update

w32tm /resync

============================================================

イベントID:40961(40960)警告のまとめ

============================================================

これだけいろいろと事例や対策を書いていますが、ここで書いたこと・確認することをまとめると、

・SYSVOL共有/NETLOGON共有の有無または、アクセス確認(LDAP/CIFS関係の警告の場合)

-> SYSVOL共有についてのエラー(共有がない場合)対策は以下のリンク

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/10.html

・特定ユーザーのログオン可能時間帯の設定は適切か

-> ログオン不可の時間帯にログオン試行した場合にもログ出力されることがある

・時刻同期

-> このタイトル内に設定方法があります。

・Dcdiag ツールの利用

-> このタイトル内に情報や、確認箇所があります。

・Netdiag ツールの利用(2008以降はなくなりました)

-> このタイトル内に情報や、確認箇所があります。

・ネットワークセキュリティの状態(ローカルセキュリティポリシー、またはグループポリシー)

-> このタイトル内に情報や、設定・確認箇所があります。

・RPCサーバーを利用できません、というエラーが出ている場合には以下を実行する

-> コマンドプロンプトで<net share>を入力して確認。

・以下のTCP/UDPポートをファイアウォールまたはIPSECで適切に設定しているか

※RPCサーバーを利用できません、対策にも有効

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/191.html

TCP/UDP 53 DNS

TCP/UDP 88 Kerberosチケット交付サービス(TGS)

UDP 123 タイムサービス

TCP/UDP 135 RPCエンドポイントマッパー/DCOM

TCP/UDP 137 NetBIOSネームサービス

UDP 138 NetBIOSデータグラムサービス

TCP 139 NetBIOSセッションサービス

TCP/UDP 389 LDAP/LDAP探索

TCP/UDP 445 SMB

TCP 464 ※W2K のパスワード変更するときにだけ開くポート

TCP/UDP 636 LDAP

TCP 3268 グローバルカタログ

TCP 3269 グローバルカタログ

DC間 任意

ICMP 任意

また、Windows 2008 R2 以降でファイル複製サービスにFRSではなく、DFSRを使用している場合には、TCP 5722 ポートを追加する。

TCP49152-49158 RPC-ANY用

(小規模ならコレだけでいい。セキュリティ上、TCP65535まで全て開く必要はない)

・netstat コマンドでポートの状態を確認する。

-> 例:<netstat -anp tcp> など。

・DNSサーバーは正常動作しているか

-> nslookup コマンドで通信相手PCの名前解決が出来るか

dc1からdc2への名前解決コマンド例:<nslookup dc2>

・Kerbtrayツール(OSに付属)または、klist コマンドを利用してKerberos認証確認

-> klist コマンド使用例:<klist tickets>

これらを優先して確認や設定を行うとたいていの場合解決できます。

-----------------------------------------------------------

以下はツールのダウンロード先をまとめました。

-----------------------------------------------------------

Windows Server 2003 Resource Kit Tools

[gpresult.exe] [kerbtray.exe] [netdiag.exe]など。

http://www.microsoft.com/downloads/details.aspx?familyid=9d467a69-57ff-4ae7-96ee-b18c4790cffd

Windows 2000 Resource Kit Tools

[gpresult.exe] [kerbtray.exe] [netdiag.exe]など。

http://support.microsoft.com/kb/927229/ja

http://support.microsoft.com/kb/274305/ja

Portqry.exe

http://www.microsoft.com/downloads/details.aspx?familyid=89811747-C74B-4638-A2D5-AC828BDC6983&displaylang=en

http://download.microsoft.com/download/3/f/4/3f4c6a54-65f0-4164-bdec-a3411ba24d3a/portqryui.exe