せっかく再構築してDC に昇格させたのに、SYSVOL 共有ができてないとか…ポリシー自体は適用できるけど、IPSEC だけは適用できないから終わってるとしかいいようがないなぁ…。

--------------------------------------------

SYSVOL_DFSR 共有ができるように設定をする。

--------------------------------------------

ここでは以下の条件で設定。

***************************************************

ドメイン名:nekoprint.local

DC は全部で2台

既存(正常)DC名:DC2 Windows Server 2008 R2

新規作成したDC名:DC3 Windows Server 2012 R2

***************************************************

① cmd(管理者として実行) ※正常なDC 側で操作する

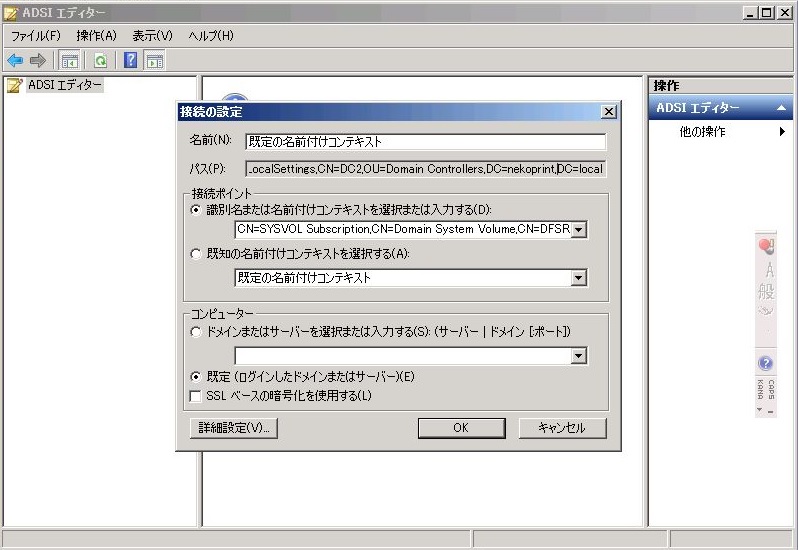

② Adsiedit

③ 「操作」-「接続」を選択し、以下の通りに設定したら「OK」

名前

分かりやすい名前を適当につける。デフォルトは、既定の名前付けコンテキスト

接続ポイント

【識別名または名前付けコンテキストを選択または入力する】を選択する。(1行として入力)

CN=SYSVOL Subscription,CN=Domain System Volume,CN=DFSR-LocalSettings,CN=DC2,OU=Domain Controllers,DC=nekoprint,DC=local

コンピュータ

既定

④ 表示されたコンテナを右クリックし、プロパティをクリック

⑤ 以下の部分を設定変更し、「OK」

msDFSR-Enabled TRUE -> FALSE

msDFSR-Options 0 -> 1 (あとで自動的に0に戻る)

しばらくすると、DFSR イベント ログに、イベントID:4114 が表示されるので確認しておく

------------------------------------------

ここからは、新規に追加したDC3側で操作

------------------------------------------

⑥ cmd(管理者として実行)

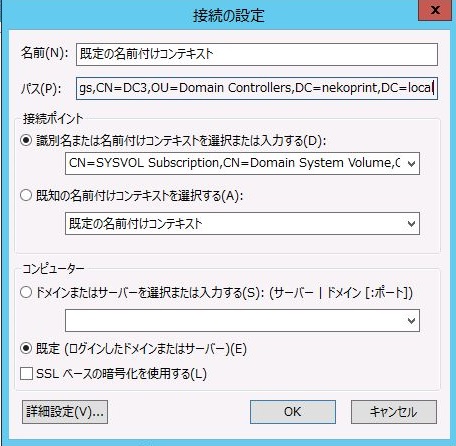

⑦ Adsiedit

⑧ 「操作」-「接続」を選択し、以下の通りに設定したら「OK」

名前

分かりやすい名前を適当につける。デフォルトは、既定の名前付けコンテキスト

接続ポイント

【識別名または名前付けコンテキストを選択または入力する】を選択する。(1行として入力)

CN=SYSVOL Subscription,CN=Domain System Volume,CN=DFSR-LocalSettings,CN=DC3,OU=Domain Controllers,DC=nekoprint,DC=local

コンピュータ

既定

⑨ 表示されたコンテナを右クリックし、プロパティをクリック

⑩ 以下の部分を設定変更し、「OK」

msDFSR-Enabled TRUE -> FALSE

しばらくすると、DFSR イベント ログに、イベントID:4114 が表示されるので、そのイベントを確認してから次の操作を行う。

------------------------------------------

ここからは、正常動作している DC2 側で操作

------------------------------------------

⑪ dssite

新規追加したDC に対して、レプリケーション元からレプリケーションを強制する。

Sites

Default-First-Site-Name

Servers

DC2

DC3

NTDS Settings ←こちらをクリックし、今すぐレプリケート

⑫ ⑤で行った変更を元に戻す。

msDFSR-Enabled FALSE -> TRUE

⑬ 以下のコマンドを実行する。

dfsrdiag pollad

しばらくすると、DC2 側のDFSR イベント ログに、イベントID:4602 が表示されるので、そのイベントを確認してから次の操作を行う。

------------------------------------------

ここからは、新規に追加したDC3側で操作

------------------------------------------

⑭ ⑩で行った変更を元に戻す。

msDFSR-Enabled FALSE -> TRUE

⑮ sc stop dfsr & sc start dfsr

⑯ 以下のコマンドを実行する。

dfsrdiag pollad

⑰ しばらくしてから以下のコマンドを実行し、SYSVOL 共有ができているかを確認する。※ここでは、DC3 で操作。

net share

※画像では、SYSVOL フォルダーになっていますが、DC に昇格させる際に保存先名を SYSVOL にしたためです。

気づくといつのまにか新規追加したDC側でイベントID:2002、4614、6806、4604(2008R2側では、4602) と順に出ているのではなかろうか。最後の4604(4602)イベントが出ていれば成功であるが…

ねこ鯖 nekoserver 鯖缶はたいへんだニャーの巻

更新してる時間なんてありゃしねぇよ(笑)

記事一覧

SYSVOL_DFSR 共有の復元方法

ログオン タイプ(ログオンの種類)の一覧

2 対話型

ユーザーがこのコンピュータへログオンしました。

3 ネットワーク

ユーザーまたはコンピュータがネットワーク経由でこのコンピュータへログオンしました。

4 Batch

Batch ログオンはバッチ サーバーにより使用されます。

このログオンでは、ユーザーが直接操作することなく自動的に処理が実行されます。

5 サービス

サービス コントロール マネージャによりサービスが開始されました。

7 ロック解除

このワークステーションのロックが解除されました。

8 NetworkCleartext

ユーザーがネットワーク経由でこのコンピュータへログオンしました。

ユーザーのパスワードは、ハッシュされていない形式で認証パッケージへ渡されました。

ビルトイン認証によりすべてのハッシュ資格情報がパッケージに入れられ、ネットワーク経由で送信されます。

この資格情報がプレーンテキスト (クリアテキスト) 形式でネットワーク転送されることはありません。

9 NewCredentials

呼び出し元が現在のトークンを複製し、発信接続の新しい資格情報を指定しました。

新しいログオン セッションには同一のローカル ID が割り当てられますが、

その他のネットワーク接続については異なる資格情報が使用されます。

10 RemoteInteractive

ユーザーがターミナル サービスまたはリモート デスクトップを使用して、

リモート操作でこのコンピュータにログオンしました。

11 CachedInteractive

ユーザーがこのコンピュータに保存されているネットワーク資格情報を使用して、 このコンピュータにログオンしました。

ドメイン コントローラへ接続しての資格情報の検証は実行されませんでした。

メモ:ドメインの既定 GPO の再作成

新サーバー用に一度デフォルトのGPOに戻したかったのでメモ。

dcgpofix

ドメインの既定のグループ ポリシー オブジェクト (GPO) を再度作成します。

構文: DcGPOFix [/ignoreschema] [/Target: Domain | DC | BOTH]

/target: {Domain | DC | BOTH} 省略可能。

復元する GPO (既定のドメイン ポリシー GPO、既定のドメイン コントローラー ポリシー GPO、または両方) を指定します。

/ignoreschema: 省略可能。

このスイッチを使用すると、このツールで Active Directory のスキーマ バージョンが無視されます。

使用しない場合、このツールは、ツールが出荷された Windows バージョンと同じ AD スキーマ バージョンでのみ機能します。

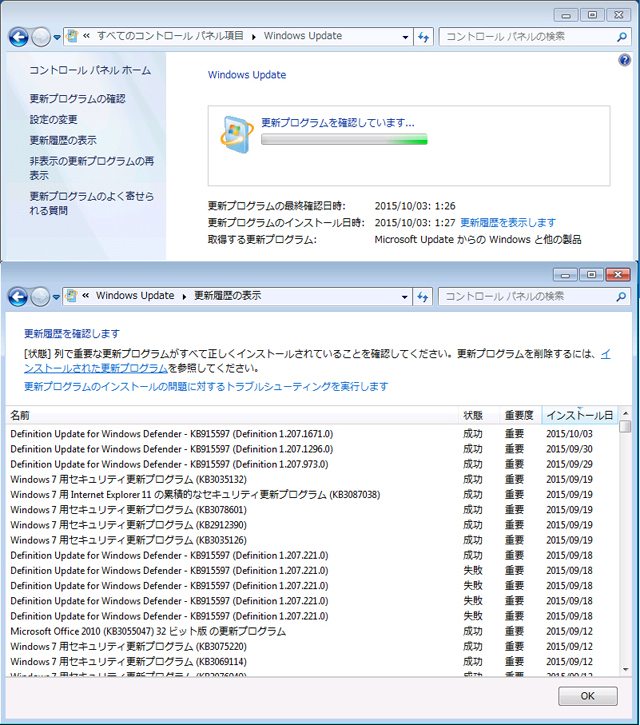

今さらながら Windows 7 のアップデートをする

なんていうか、私が出入りしている会社の複数あるPCの内の1台が、

2年以上も更新していなかったものがあったのでそれを更新してみた。

まぁ、予想通り難航しましたが・・・。

で、解決したその手順を書いておこうと思う。

(あくまで私なりの解決手段。対策されるなら他の素晴らしいサイト様をあてにしてください。)

前提は、Windows Defender の定義更新とスキャンを行っておく。

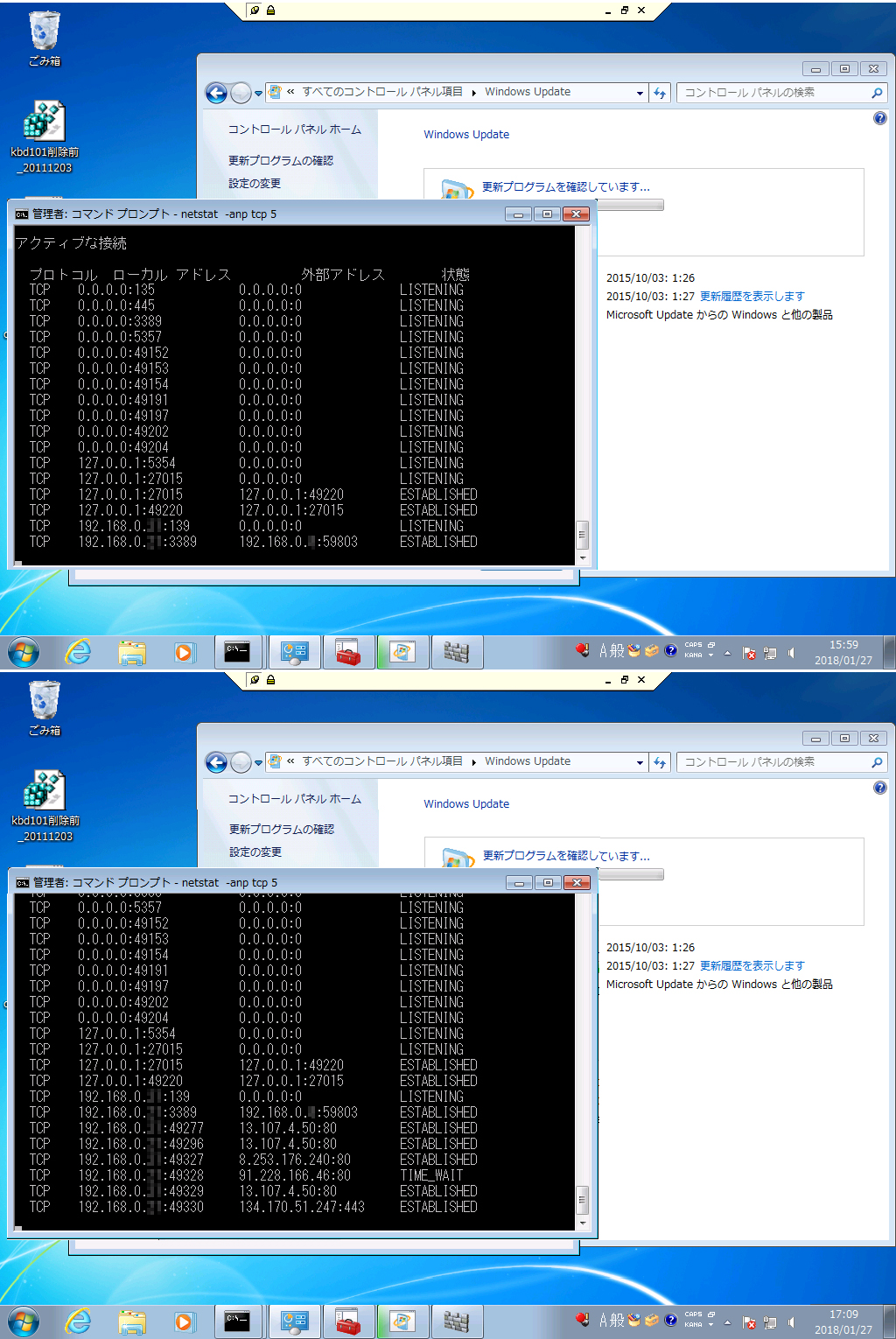

① 【更新プログラムの確認】を開始後、ネットワークに問題なく Windows Update サイトへ接続しているか確認する。

コマンド プロンプト を開き、以下のように入力・実行

netstat -anp tcp 5

※末尾の数字は、同じコマンドを数字の秒数ごとに繰り返すためのもの。

秒数を指定しておき、①で実行したコマンド結果が常に見えるよう画面端へずらす。

② 出てきた結果を確認し、外部アドレスに表示されている数字がアップデートの有無を確認をしに行ってるか。

このコマンドを実行する時は、できるだけシステムへログオン直後に行なったほうがいい。

理想は、4枚目の画像のような出力状態ならアップデートできる。

IPアドレスは、その時によって変化するので画像と同一ではない。

私の知る範囲で Windows Update サイトは、47サブネット分を把握しているがここでは晒さない。

③ 3枚目の画像のように、外部サイトへアップデートの確認をしに行っていないようなら以下の対策をします。

--------------------------------------------------

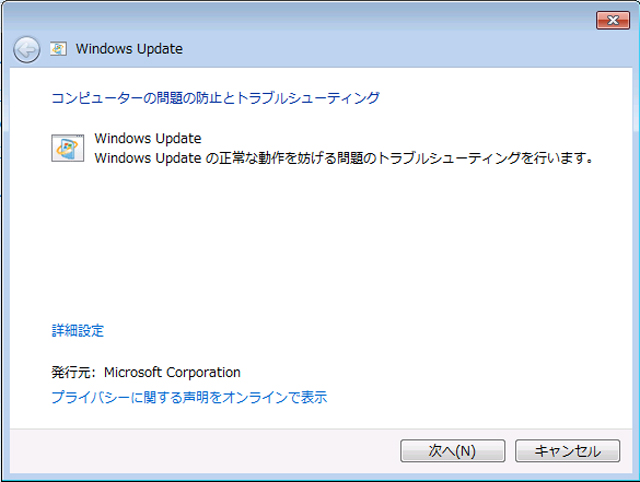

【Windows Update で問題を解決する】 を行ってみる

--------------------------------------------------

「コントロール パネル」-

「トラブルシューティング」-

「システムとセキュリティ」-

「Windows Update で問題を解決する」をクリックし、問題解決を試みる。

上記が終われば Windows Update を行ってみて更新されるかを確認する。

netstat コマンドを同時に確認しながらアップデートサイトにつながっているかを確認する。

--------------------------------------------------

BITS のトラブルシューティング ツールで解決する

--------------------------------------------------

【Windows Update で問題を解決する】を行っても解決しない場合、

以下のマイクロソフトのサイトへのリンクをクリックし、ブラウザの下方に出てくる【実行】をクリックする。

http://download.microsoft.com/download/F/2/2/F22D5FDB-59CD-4275-8C95-1BE17BF70B21/BITSDiagnostic.diagcab

Background Intelligent Transfer Service (BITS のトラブルシューティング ツール) が起動します。

画面の指示に従います。終了して問題があれば7枚目の画像が出る。

この場合は、サービス登録が見つからないか、壊れていますと言っている。

上記が終われば Windows Update を行ってみて更新されるかを確認する。

netstat コマンドを同時に確認しながらアップデートサイトにつながっているかを確認する。

ルーター側のアクセスログが見れると尚いいんだけどね。

こちらの環境は SSG5 があるから確認できる。

この画像では、HTTP しかないけど、実際には HTTPS でアップデートデータのやりとりがされる。

<簡単に説明すれば以下のようになる。>

Source Address/Port

送信元ローカルIPアドレス/送信元ポート

Destination Address/Port

宛先IPアドレス/宛先ポート

Translated Source Address/Port

送信元グローバルIPアドレス/送信元ポート

Translated Destination Address/Port

宛先IPアドレス/宛先ポート

Service

宛先ポートの種類

Bytes Sent

データ送信量

Bytes Received

データ受信量

Close Reason やり取りが完了したか失敗(破棄)したかなど

ホームユーザー向けのルーターには内部 LAN から WAN 側宛のアクセスログが出ないものが多い。

っと、書き忘れ。以下のサービスの起動状態は見ておくといいかな。手動になってるけど、どのタイミングで開始するのか…。

私は手動で開始するものだけは3分ごとに開始するようにタスクスケジューラーにバッチファイルを仕込んでおいた。

Windows Modules Instaler(TrustedInstaller)

Windows Instller(Msiserver)

Cryptographic Service(Cryptsvc)

Windows Update(Wuauserv)

Background Intelligent Transfer Service(BITS)

netstat コマンドは有用ですよ。覚えたほうが絶対いいと思います。ネットワークのトラブルシューティングで大活躍。

それか、【TCP View(Windows 10 は使えるのかな…】や、【Network Monitor 4】ってマイクロソフト純正のツールとか。

--------------------------------------------------------

Windows 7 Service Pack 1 インストール エラー:0x800f0826 対策

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/202.html

Windows 7 Service Pack 1 インストール エラー 0x800b0101

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/200.html

SMB v1 無効化 Windows Server 2012 R2, 8.1, 10 編

今後PowerShell だけになるんでしょうけど、あまり意味がないと思うんだけどね。

イタチごっこなんだからGUIなくしても無駄だとはよ気づいてほしいな。色々対策やってますアピールいらんから(笑)

---------------------------------------------------

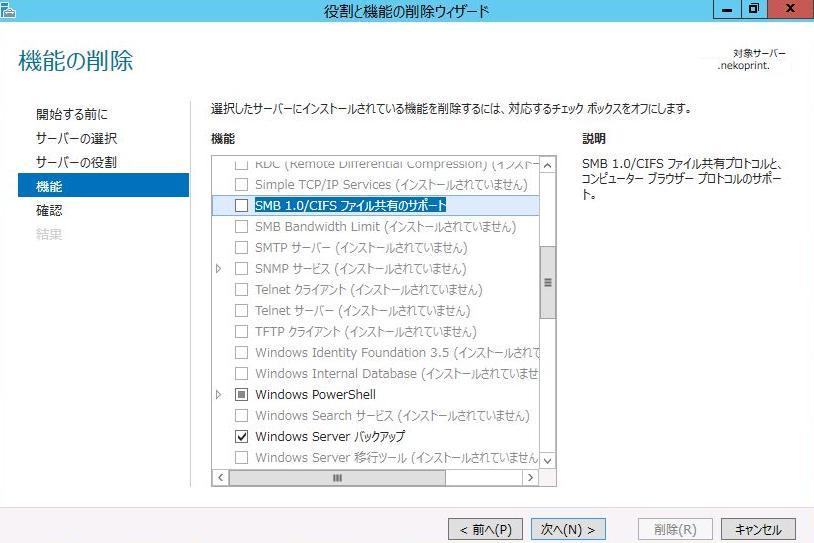

ダッシュボードでの SMBv1 削除方法(Windows Server 2012 R2)

---------------------------------------------------

① サーバーマネージャーを開く

② ダッシュボードから「役割と機能の追加」を選択

③ 役割と機能の追加ウィザードが開く。ここでは【役割と機能の削除ウィザード】をクリック

(ここで「次へ」はクリックしないこと。追加ウィザードになってしまうから。)

④ 役割と機能の削除についての説明が表示される。「次へ」をクリック

⑤ 役割と機能を削除するサーバーまたは仮想ハードディスクを選択し、「次へ」をクリック

⑥ SMBは【役割】ではないので「次へ」をクリックし、【機能の削除】ウィンドウへ移動する。

⑦ 機能一覧の中から【SMB 1.0/CIFS ファイル共有のサポート】のチェックを外し「次へ」をクリック

⑧ 「削除」をクリック

(必要に応じて対象サーバーを自動的に再起動する、にチェックを入れてから削除をクリックしてもいいけど私的には好きじゃない・・・笑)

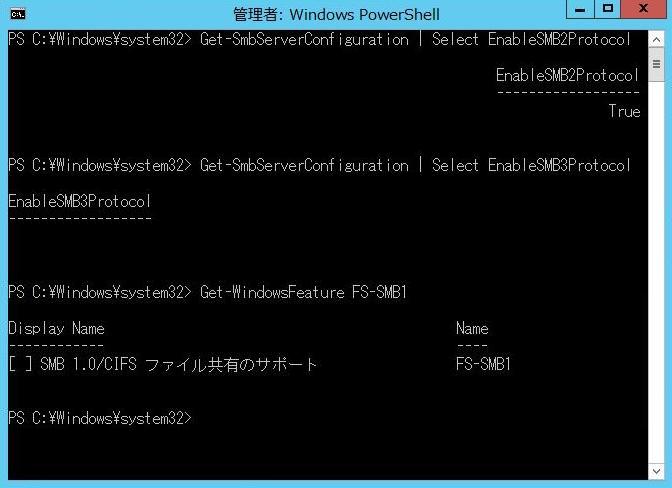

------------------------------------------------

PowerShell での SMBv1削除方法(Windows Server 2012 R2)

------------------------------------------------

① 現在のSMBv1 の状態を確認してみる

Get-WindowsFeature FS-SMB1

② SMBv1 無効化のコマンド

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

③ 現在のSMBv2 の状態を確認してみる

Get-SmbServerConfiguration | Select EnableSMB2Protocol

有効であれば③までで完了だけど、SMBv2/v3 が無効の状態であれば有効にするため以下のコマンドを実行する

Set-SmbServerConfiguration -EnableSMB2Protocol $true

---------------------------------------------------

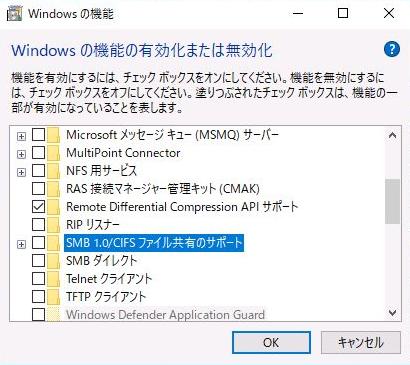

プログラムと機能からの SMBv1 削除方法(Windows 8.1, 10 用)

---------------------------------------------------

① コマンド Appwiz.cpl

② プログラムと機能ウィンドウの左上に表示されている、【Windows の機能の有効化または無効化】をクリック

③ 機能一覧の中から【SMB 1.0/CIFS ファイル共有のサポート】のチェックを外し「OK」をクリック

④ 再起動する

----------------------------------------------------

PowerShell での SMBv1 削除方法(Windows 8.1, 10 用)

----------------------------------------------------

① 現在のSMBv1 の状態を確認してみる

Get-WindowsOptionalFeature –Online –FeatureName SMB1Protocol

② SMBv1 無効化のコマンド

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

③ 現在のSMBv2 の状態を確認してみる

Get-SmbServerConfiguration | Select EnableSMB2Protocol

実はほとんどコマンドは 2012 R2 と同じ。

有効であれば③までで完了だけど、SMBv2/v3 が無効の状態であれば有効にするため以下のコマンドを実行する

Set-SmbServerConfiguration –EnableSMB2Protocol $true

----------------------------------------------------

現在の状態の最終確認

Windows Server 2012 R2, Windows 8.1, 10 共通

----------------------------------------------------

上記それぞれで書いたコマンドをPowerShell にて実行後に表示される内容で、

SMB1Protocol のState(状態)が Disabled であるかどうか、

また、EnableSMB2Protocol と表示されたかどうか。

-----------------------------------------------------

以下は元の状態に戻したい人向けのコマンド。

Windows Server 2012 R2, Windows 8.1, Windows 10 共通

-----------------------------------------------------

いい言語に力を与えるには悪い言語も知らなきゃいけない。でも決して使うな、と昔おばあちゃんに言われ…てねーよ!笑

いつも思うのが、False がバルスに見える・・・

SMBv1 有効化のコマンド

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocol

SMBv2 無効化のコマンド

Set-SmbServerConfiguration -EnableSMB2Protocol $false

グループ ポリシーでの変更方法は以下。

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/81.html

SMB v1 無効化 Windows Server 2008, 2008 R2, Vista, 7 編

一度書き出すとどんどんややこしくなったのですこし噛み砕く。

Windows Server 2012 R2 と Windows 8.1 は別のところで書きます。

ここでは、Server サービスと、Workstation サービスの設定をそれぞれ変更します。

※事前にレジストリのバックアップをしましょう。

--------------------------

① SMB v1 サーバーの削除

--------------------------

Server サービスの設定を変更します。ファイル サーバー側だと思ってください。

ただし、クライアント側にも管理共有があり、ファイルサーバーにもなりうるので注意。

ファイル サーバーが古いタイプのNAS などで SMBv2 対応していないなら設定しないほうがいい。

また、ドメイン環境次第ではサインイン(ログオン)等できなくなるので全てのPCで同じ設定を行うこと。

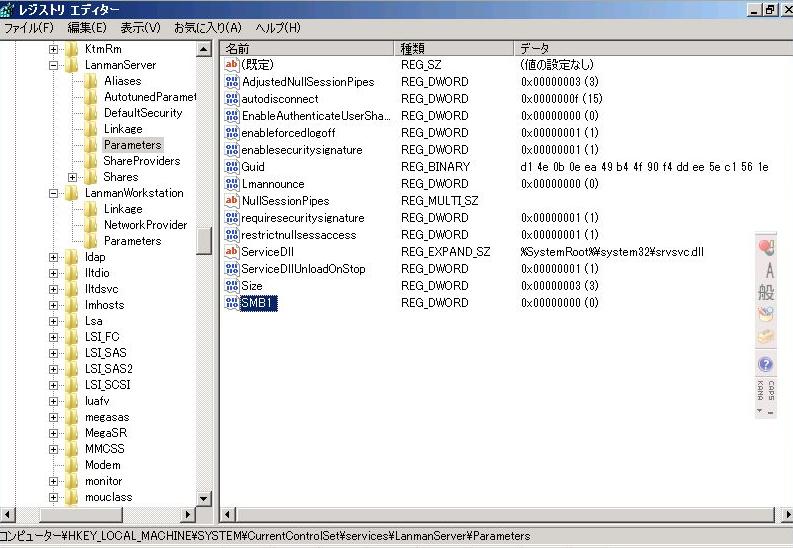

【SMB サーバーを、レジストリ で操作する】

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

値の名前:SMB1 (手動で作成する)

値のデータ:0 (既定値は 1 で有効)

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

値の名前:SMB2 (手動で作成する)

値のデータ:1 (既定値は 1 で有効)

変更後、一度再起動しておく。

再起動後、下のSMB クライアントの設定を行う。

----------------------------------

② SMB v2 クライアントの設定

----------------------------------

WorkStation サービスの設定を変更します。

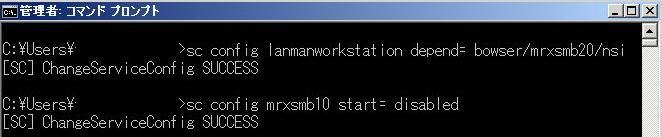

【SMB v1 クライアントを、コマンド プロンプトで無効化】

・状態の確認

sc query lanmanworkstation

・無効化(コマンドが2つあります)

sc config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc config mrxsmb10 start= disabled

・有効化(コマンドが2つあります。失敗した時など、元の状態に戻したい時に使います)

sc config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc config mrxsmb10 start= auto

【SMB v2 クライアントを、コマンド プロンプトで有効化】

・状態の確認 (有効になっているはずですが、念のため確認する)

sc query lanmanworkstation

・有効化(コマンドが2つあります)

sc config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc config mrxsmb20 start= auto

・無効化(コマンドが2つあります。失敗した時など、元の状態に戻したい時に使います)

sc config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc config mrxsmb20 start= disabled

もし変更していたら、ここでもう一度再起動しておく。

再起動後、SMB v2 の現在の状態を確認しておく。

グループ ポリシーでの変更方法は以下。

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/81.html

SMB v1 無効化の設定方法など

いまさらな気もしますが改めて…。

SMB v1 無効化 Windows Server 2008, 2008 R2, Vista, 7 編

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/216.html

SMB v1 無効化 Windows Server 2012 R2, 8.1、10 編

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/217.html

-------------------------------------------------

Windows Vista、7、8、10

Windows Server 2008、2008 R2、2012、2012 R2 共通

-------------------------------------------------

★レジストリで操作(設定箇所は3つ)

※事前にレジストリのバックアップを。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

REG_DWORD(32ビット)値

値の名前: SMB1

(デフォルトでは存在しないので手動で作成する)

値のデータ(10進数):0

(無効)

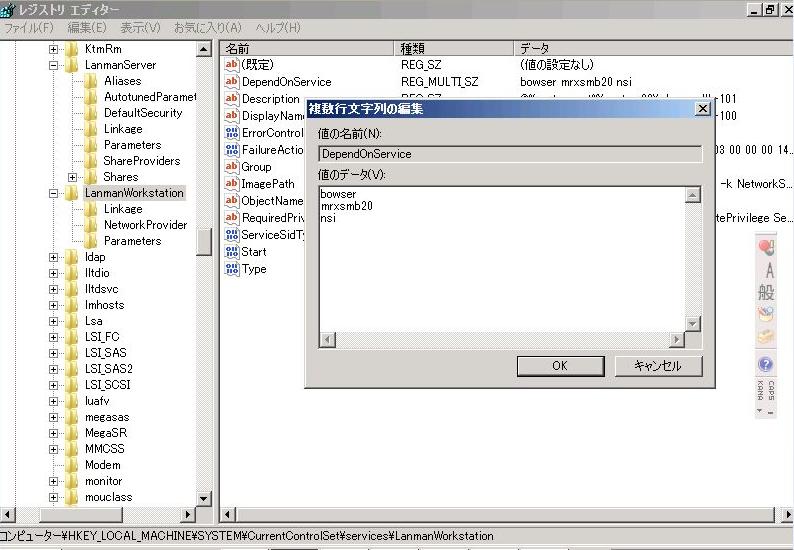

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

REG_MULTI_SZ(複数行文字列)値

値の名前:DependOnService

値のデータ:Bowser、MRxSmb20、NSI

(3行に分けて書く)

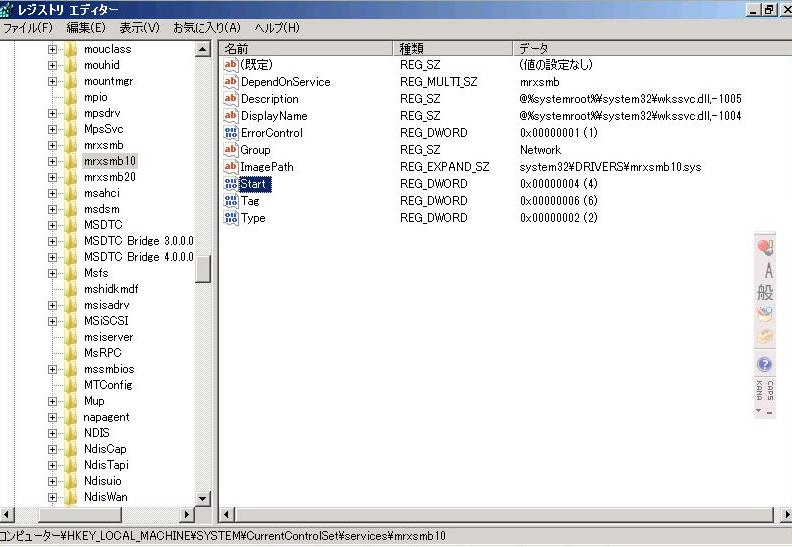

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

REG_DWORD(32ビット)値

値の名前:Start

値のデータ:4

(無効)

---------------------------------------------------------

コマンド プロンプトで操作(SMB サーバー側で操作)

---------------------------------------------------------

SMBv1 の無効化:

sc config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc config mrxsmb10 start= disabled

SMBv2/v3 の有効化(v2とv3はプロトコルが一緒なので同じ動作になる):

sc config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc config mrxsmb20 start= auto

ここまで設定を行ったあとに再起動し、以下のグループ ポリシーで改めて SMBv1 を無効化します。

■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■

※問題が発生した場合、元に状態に戻すためのコマンドは以下。

■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■

sc config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc config mrxsmb10 start= auto

sc config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc config mrxsmb20 start= disabled

----------------------------------------------------

グループ ポリシー で操作(Windows Vista 以降で共通)

----------------------------------------------------

ドメイン全体へ適用されるようにドメイン ルートへグループ ポリシーを配置する。

コンソール ツリーの

[コンピューターの構成]

[基本設定] フォルダーを展開し、

[Windows の設定] フォルダーを展開します。

[レジストリ] を右クリックし、

[新規作成] をポイントして

[レジストリ項目] を選択します。

[新しいレジストリのプロパティ] ダイアログ ボックスで、以下のとおりに設定します。(設定は3つ)

新しいレジストリ(SMB1) のプロパティ

全般タブ

アクション:作成

ハイブ: HKEY_LOCAL_MACHINE

キーのパス:SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

値の名前: SMB1

値の種類: REG_DWORD

値のデータ: 0

(無効)

新しいレジストリ(Start)のプロパティ

全般タブ

アクション:更新

ハイブ: HKEY_LOCAL_MACHINE

キーのパス: SYSTEM\CurrentControlSet\services\mrxsmb10

値の名前: Start

値の種類: REG_DWORD

値のデータ: 4

(無効)

新しいレジストリ(DependOnService)のプロパティ

全般タブ

アクション:置換

ハイブ: HKEY_LOCAL_MACHINE

キーのパス: SYSTEM\CurrentControlSet\Services\LanmanWorkstation

値の名前: DependOnService

値の種類: REG_MULTI_SZ

値のデータ:

Bowser

MRxSmb20

NSI

(コレを適用すると、置換え前のMRxSmb10 が削除される)

全て入力し終わったら全てのクライアント、サーバーにポリシーを適用させ、再起動する。

再起動後、問題なくSMBv1 が無効になっているかを確認する。

---------------------------------------------------------

Windows XP や Windows Server 2003 が存在している場合、

SMBv1が削除されないようにWMI フィルターの設定を行う

(ポリシーを適用する前に設定する)

---------------------------------------------------------

・WMI フィルターの名前は適当で。

・WMI クエリは以下のように設定

名前空間:root\CIMv2

クエリ:select * from Win32_OperatingSystem where Version like "6.%"

これでWindows Vista 以降のシステムにだけ適用されることになる。

ただ、Windows 10 だけは Winver で更新があるたびに確認しなきゃダメ?

上記で作成したWMI フィルターをグループ ポリシーにWMI フィルター処理としてリンクさせる。

-------------------------------

and ProductType = "x" について

-------------------------------

上記のフィルターにはつけなかった、ProductType についての説明。

"1" = クライアントのみの場合に使用

"2" = ドメイン コントローラーの場合に使用

"3" = DCではない、サーバーOSの場合に使用

ProductType = "x" の表記が無い場合は、全てのOSが対象になります。

ドメイン分離してますか?

なんていうか、いろいろ面倒くさい時代になってしまいました(笑)

インターネットが普及しだした頃はここまでセキュリティについて考えることはなかったのに…

というわけで今回は Windows Server 2008 から導入されている 【接続セキュリティの規則】 について

改めて設定してみようと思います。

*****************************************

こちらのテスト環境では以下を想定。

Windows Server 2012 R2 = 192.168.1.205

Windows Server 2008 R2 = 192.168.1.210

Windows Server 2003 R2 = 192.168.1.5

Windows 10 = 192.168.1.225

Windows XP = 192.168.1.12

*****************************************

上記5つのPCがドメイン内で稼動していることを前提として設定します。

2003とXPがなければラクなのに…。

≪何をしたいのか≫

・ドメイン内のPCは共有フォルダー含め全てアクセス可能にし、それ以外のPCからのアクセスを禁止(分離)

・Windows XP とWindows 2003 端末からリモートで他のPC(2012,2008,10)へアクセス出来るようにする

1.まずはドメインの直下に【グループ ポリシー(名前は何でも可)】を作成し、画像の場所まで移動します。

(最初から設定されている Default Domain Policy に設定してもかまいませんよ。…設定してもいいのなら)

コンピューターの構成

∟ポリシー

∟Windows の設定

∟セキュリティの設定

∟セキュリティが強化された Windows Firewall

∟接続セキュリティの規則 ←ココですね。

2.[接続セキュリティの規則] を右クリックし、【新しい規則】 をクリック

3.ドメイン分離のための設定を行います。

≪規則の種類≫ で [分離] をクリックし、【次へ】をクリック

4.≪要件≫を選択します。

ここでは [受信接続の認証を必須とし、送信接続に対して認証を要求する] にチェックを入れて【次へ】をクリック

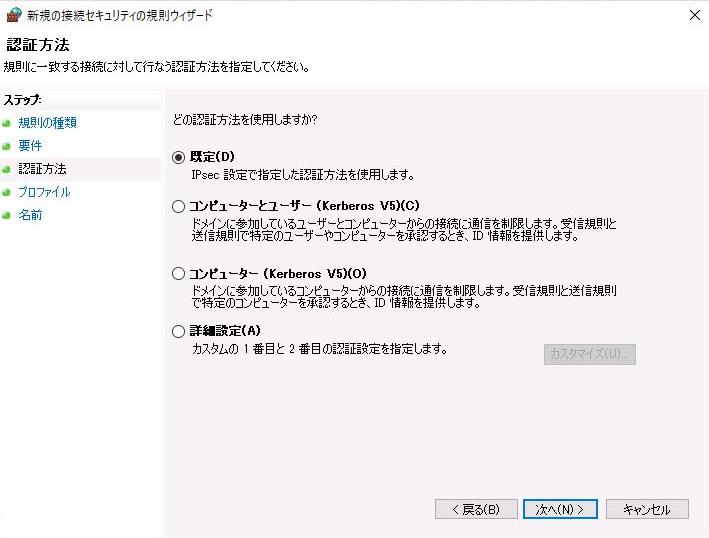

5.≪認証方法≫を選択します。

ここでは [既定] をチェックし、【次へ】をクリック

6.≪プロファイル≫項は任意で設定し、【次へ】をクリック

7.≪名前≫項は任意の名前をつけて【完了】をクリック

まとめるとこんな感じ。(画像クリックで拡大します)

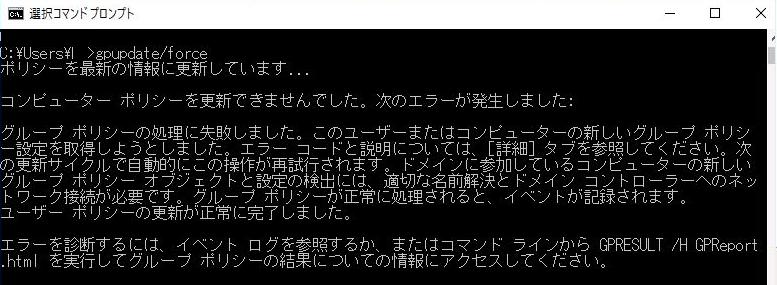

8.グループ ポリシー を適用します。適用順はクライアントから。

すぐにアップデートするならコマンド プロンプトを開き、以下のコマンドを入力・実行します。

Gpupdate /force

-----------------------------------------

こんな要領で、リモート用の設定も作成していきます。

ただし、Windows XP と 2003 に限っては、運用してる人は少ないと思いますが、

Windows Server 2003 R2 以前の環境には 【接続セキュリティの規則】 が作成できないせいか、

2枚目の画像部分で ≪認証の除外≫ 設定と、≪カスタム≫ でリモート用設定の2つを新たに定義しなくちゃいけなかった。

コレが気に入らない…ま、時代が時代なだけにしょうがないかな(笑)

もう1つ大事なことを書き忘れてましたが、こちらも Windows Server 2003 以前のOS に限ってですが、

TCP 445 ポートが SMBv1 でしか通信ができないので、SMBv2 以降を使うサーバーへのアクセスや共有フォルダー、

グループ ポリシーの更新ができなくなってしまいます。でも、Ping や DNS 参照、ドメインにはログオンできる。

XP だけ毎月やらなきゃいけないポリシー更新をどうしようか悩むわ・・・。

そのつどDCサーバー側のSMB1の値のデータを 0 から1 に戻して更新、ポリシー更新後に変更した値を元に戻して

Server, Netlogon, DFS Namespace サービスを再起動する。

コレならポリシー更新できるし、サーバー自体も再起動させなくてすむけどあほくさいな・・・(笑)

これで運用できるようになったけど、十分なテストを行ってから実環境に導入してみてください。

(IPSEC の導入を推奨しますが、IPSEC 設定についてざくっと書けば、ドメイン ネットワーク全体に整合性のみ、

暗号化はしないようにセキュリティのネゴシエートをする。その後、各コンピューター間で暗号化設定等を行う)

テストして最後には、認証モード(3枚目の画像)について

【受信および送信で必須】にできればいいんですけどね。

ただ、そうなれば WMI フィルターを使わないといけないのかな?今度は Windows 10 が問題になりそう…

-----------------------------------------------------------

追記)

ポリシーの適用後にサーバーと通信ができなくなった場合の対処

-----------------------------------------------------------

ただ単にポリシ-設定を戻して更新をかけ直してもポリシーの更新に失敗するだけなので、以下のように設定しなおす。

① DC 側の設定を最初に戻す。ここでは一度、【認証しない】を設定し、適用させる。

② Nslookup コマンドで DNS 参照ができるかを確認しておく。(クライアント、サーバー側ともに)

例)nslookup <DNS サーバー名>

③ ポリシーの適用が失敗したクライアントPCのファイアウォールを一時的に無効化する。

④ ポリシー設定を、サーバー側と同じ、【認証しない】を適用する。ただし、コンピューターに対してのみ適用する。

ターゲットを指定しないと適用に失敗する。

Gpupdate /target:Computer /Force

ポリシーの処理に失敗する場合には、しばらく時間をあけてもう一度実行する。(適用に時間かかった時もあった

⑤ ポリシーの更新が成功したら念のため Nslookup コマンドで DNS 参照ができるかを確認しておく。

⑥ 更新が完了したらファイアウォールを有効化に戻す。

⑦ もう一度、ポリシーを適用させるコマンドを実行する。今度はユーザーも含める。

Gpupdate /Force

⑧ ポリシーが適用できたら念のため Nslookup コマンドで DNS 参照ができるかを確認しておく。

やってて色々謎が多かった。なぜサーバー側ではなく、クライアント側のファイアウォールを無効にしないといけないのか、とか、なぜ強制的に適用させたはずのポリシーの更新が、かなり遅延した状態でないと適用しなかったのか、なぜコンピューターとユーザーポリシーを同時に処理できないのに、コンピューターポリシーだけの処理なら処理が成功するのか、など、謎は深まるばかりで楽しかった(笑)

DNS サーバー エラー の適切な名前解決を…

先日からどうも、Windows 10 クライアントマシンに限ってグループ ポリシーが適用されなくて困っていたので重い腰を上げてみた。

ドメインに参加・離脱はできるのに、nslookup コマンドとかが出来なかったんだよね…。この時点でDNS参照エラーだと気づく笑

--------------------------------------------------------

1.現在のドメイン コントローラー側ネットワーク情報から。

- DNS サーバーの完全修飾ドメイン名<FQDN>とIP アドレスを調べる

- ドメイン コントローラーの完全修飾ドメイン名<FQDN>とIP アドレスを調べる

(ドメイン コントローラーでDNS サーバーを起動していれば2つの情報は同一のはず…)

- Net View コマンドで共有リソースの確認

例)Net View \\<ドメイン コントローラー名>

- 撤去したドメインコントローラーがあれば、その metadata が残っていないか。

※残っていれば ntdsutil コマンドで metadata cleanup を行う。

https://www.nekoprint.jp/cgi-bin/nekonekodiary/archives/88.html

--------------------------------------------------------

2.ネットワーク接続設定の確認(基本が大事)

- 優先DNS サーバーと代替DNS サーバーアドレスは正しいか

- ドメイン コントローラーのIP アドレスは正しいか

- dcdiag コマンドで DNS サーバーのテスト

dcdiag /test:dns

※ このコマンドでDNS サーバーの設定が正常であるかが確認できる。

パーティション テストを実行しています: ForestDnsZones

パーティション テストを実行しています: DomainDnsZones

パーティション テストを実行しています: Schema

パーティション テストを実行しています: Configuration

パーティション テストを実行しています: nekoprint

エンタープライズ テストを実行しています: nekoprint.mobi

テストを開始しています: DNS

......................... nekoprint.mobi はテスト DNS に合格しました

と出ればよい。

--------------------------------------------------------

3.ネットワーク接続の確認

- Ping でDNS サーバー宛に送信テスト

- Ping でドメイン コントローラー 宛に送信テスト

※それぞれ NETBIOS名とIP アドレスを送信してみる

- エイリアス名(CNAME)でもPing 疎通が出来るかの確認。

※5.でエイリアス名を確認する方法を書いています。

--------------------------------------------------------

4.DNS サーバーサービスが開始されているかを確認

- コマンドで net start "dns server"

※開始していれば、【要求したサービスは、既に開始しています】と表示される。

--------------------------------------------------------

5.リソース レコードが登録されているかを確認

- DNS 管理コンソールを開いたら【_msdcs.nekoprint.mobi】をクリックし、

CNAME<xxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx._msdcs.nekoprint.mobi>が存在しているかを確認。(プロパティ)

- CNAME に対して、DNS サーバーの A(Host)レコードが存在しているか

ついでにCNAMEを使ってPing を飛ばしてみるとよい。

例)Ping xxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx._msdcs.nekoprint.mobi

--------------------------------------------------------

6.DNS サーバーで、動的更新を許可しているかを確認

- 対象ドメイン名の全般タブで【Active Directory 統合】になっているかを確認

- 【動的更新】ボックスが【セキュリティ保護のみ】になっているかを確認

--------------------------------------------------------

7.DNS リソース レコードを登録(コマンド プロンプトで操作)

- net stop netlogon

- net start netlogon

- ipconfig /registerdns

--------------------------------------------------------

8.リソース レコードが登録されたかを確認

※ 5.と同じことを行う

--------------------------------------------------------

9.レプリケーションの実行

- Active Directory サイトとサービスからでもコマンドからでも15分程度待っていてもいい、とにかくレプリケーション!笑

※コマンドからレプリケートする場合。(大文字・小文字区別あり)

repadmin /syncall /d /e /P <レプリケーション元ドメインコントローラー>

※※コマンドの説明※※

repadmin /SyncAll [/adehijpPsS] <宛先 DSA> [<名前付けコンテキスト>]

/a: サーバーのいずれかが利用不可能な場合は中止する

/A: <宛先 DSA> の NC すべてについて /SyncAll を実行する

(<名前付けコンテキスト> を無視する)

/d: (GUID DNS ではなく) メッセージの DN でサーバーを識別する

/e: エンタープライズ、クロス サイト (既定: ホーム サイトのみ)

/h: このヘルプ画面を表示する

/i: 無限に繰り返す

/I: サーバーのペアそれぞれについて、同期する代わりに showreps を実行する

/j: 隣接したサーバーのみ同期する

/p: メッセージの後にユーザーによる中止に備えて一時停止する

/P: 変更をホーム サーバーから外へプッシュする (既定: プル)

/q: 無人モード: コールバック メッセージを表示しない

/Q: 無人モード: 致命的なエラーのみ表示する

/s: 同期しない (トポロジを解析してメッセージを生成)

/S: 初めのサーバー応答チェックをスキップする

(サーバーがすべて利用可能であると想定)

<名前付けコンテキスト> を省略すると、DsReplicaSyncAll には既定で構成 NC が指定されます。

--------------------------------------------------------

ここまででとりあえずグループポリシーは適用されるようになった。

結局なにが原因でDNS参照が出来なくなってたんだろう。

どこかで変な設定したんだろうか…レプリケーション恐るべしwww

結局、Windows 10 のアップデートで ペイント は…

削除されなかったようだ。Fall Creators Update め…。

あーよかった笑

予想通り、Windows アップデートは 32% から先へは進まなかった(笑)

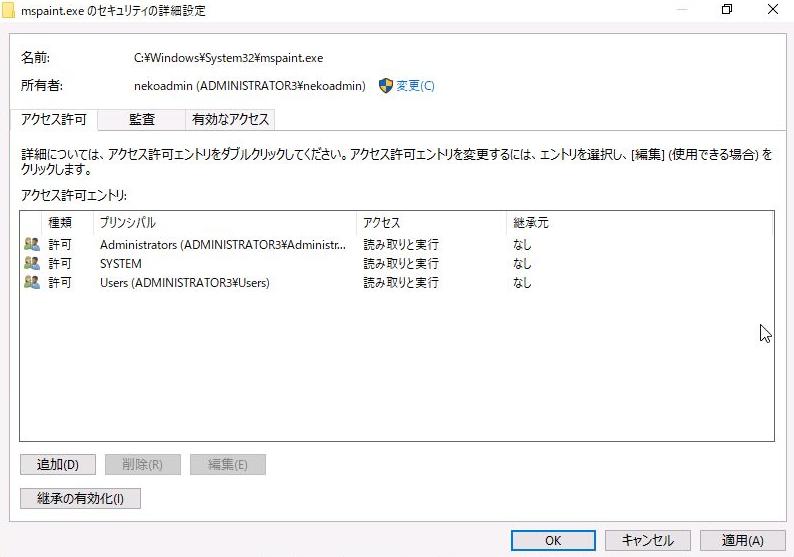

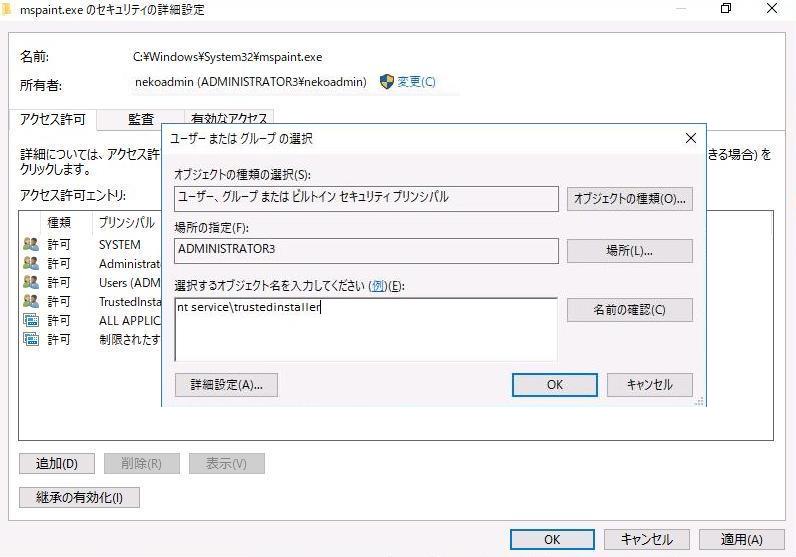

というわけで、前回のブログで削除された時のためにあらかじめ変更しておいたアクセス権を元に戻そうと思う。

手順はいたって簡単。

【継承の有効化】ボタンをクリックしたのち、【OK】ボタンを押下し、

プロパティ画面に戻りもう一度【OK】ボタンを押下する。たったコレだけである。

この設定は親フォルダー(System32)からのアクセス権を引き継ぐようにするもの。

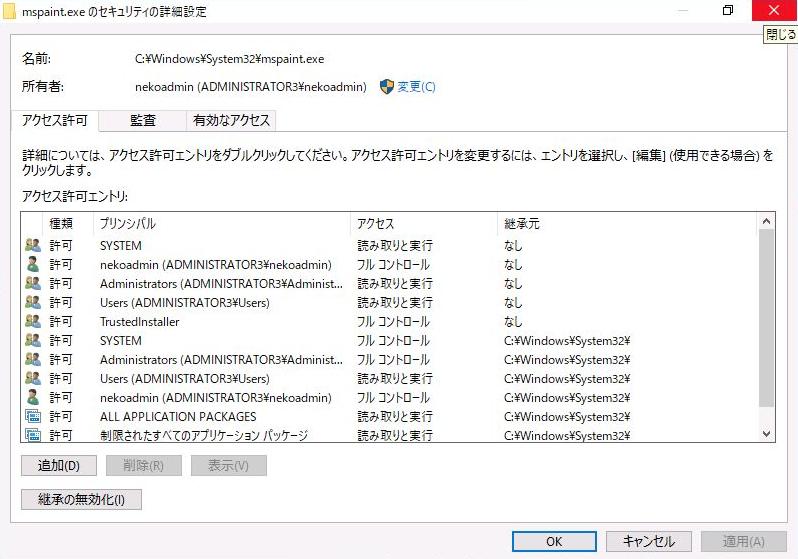

継承の有効化ボタンを押してアクセス権が元に戻っても上の画像のように同じアクセス権が、継承元違いで表示される場合がある。

このままでも問題はないのですが、なんか気持ち悪いので完全に元のアクセス権の状態にまで戻そうと思う。

アクセス権を戻した後にもう一度プロパティ画面で【詳細設定】を押下し、

【継承の無効化】ボタンを押下すると、≪継承のブロック≫ウィンドウが表示されるので、

『継承されたアクセス許可をこのオブジェクトの明示的なアクセス許可に変換します。』…をクリックする。

その後、前回のブログで取っておいた画像の通りにアクセス権を編集したら最後に所有者を変更します。

所有者の右側に表示されている【変更】をクリックし、元の所有者『 NT SERVICE\TRUSTEDINSTALLER 』を入力し変更します。

ここまで変更ができたら【OK】を押下しプロパティ画面まで戻り、もう一度【OK】を押下すれば完了である。

これで問題なく最新バージョン 16299.19 にアップデートされました。

マイクロソフトさん、ペイントをなくさないでくれてありがとー!笑

ページ移動

- 前のページ

- 次のページ